2018/04/24 『注文書、請書及び請求書のご送付』の調査

メールにExcelファイルを添付することで不正送金マルウェアの感染を狙った不審メールの大量配布がありました。

メール添付のExcelファイルを開き、マクロを実行するとBeblohに感染し、しばらくした後にursnifが送り込まれます。

■日時

2018/04/24(火) 15:50 ~ 20:15

■件名

注文書、請書及び請求書のご送付

■添付ファイル

(数字5桁)_24.4.18.xls

似たファイル名でいくつかハッシュの異なるものがあるようです(動きは同一です)

https://www.hybrid-analysis.com/sample/3cee38f945c9eefc3b88c917d37d56c4cebe2253bd76a0aa10b620bda4eb26ba

https://www.hybrid-analysis.com/sample/d7a499ac710b4e12004ba5fa4eda5e99674b4b026f73b6926a031ed5732c8a03/5adee8da7ca3e13cda233d94

https://www.hybrid-analysis.com/sample/cec683475a5b2701e47ab1732c0f30b0aada37fbcb200c3a40c82f4ae2fa7bd4/5aded6297ca3e10c45625324

■添付ファイルの実行

添付ファイルを開くと[編集を有効にする]をクリック、「コンテンツの有効化」ボタンをクリックと指示が書いてあります。

その手順実施後はこちらですが、特に見かけ上は変化はありません。

しかし、バックグラウンドでマルウェアを取得しています。

■一次接続先

Excelから実行されたプロセスで以下へアクセスしマルウェアを取得します。

hxxp://diverdonis[.]com/xambu

92.53.77[.]120

■一次検体(ダウンローダ/Bebloh)

xambu.exe

https://www.hybrid-analysis.com/sample/95b8f7277e3965872577aebfc4d1a0a5738e6c814cbeb9aef85b495b36dabae8?environmentId=100

取得されたプログラムは別のファイル名でデスクトップ上に配置されます。

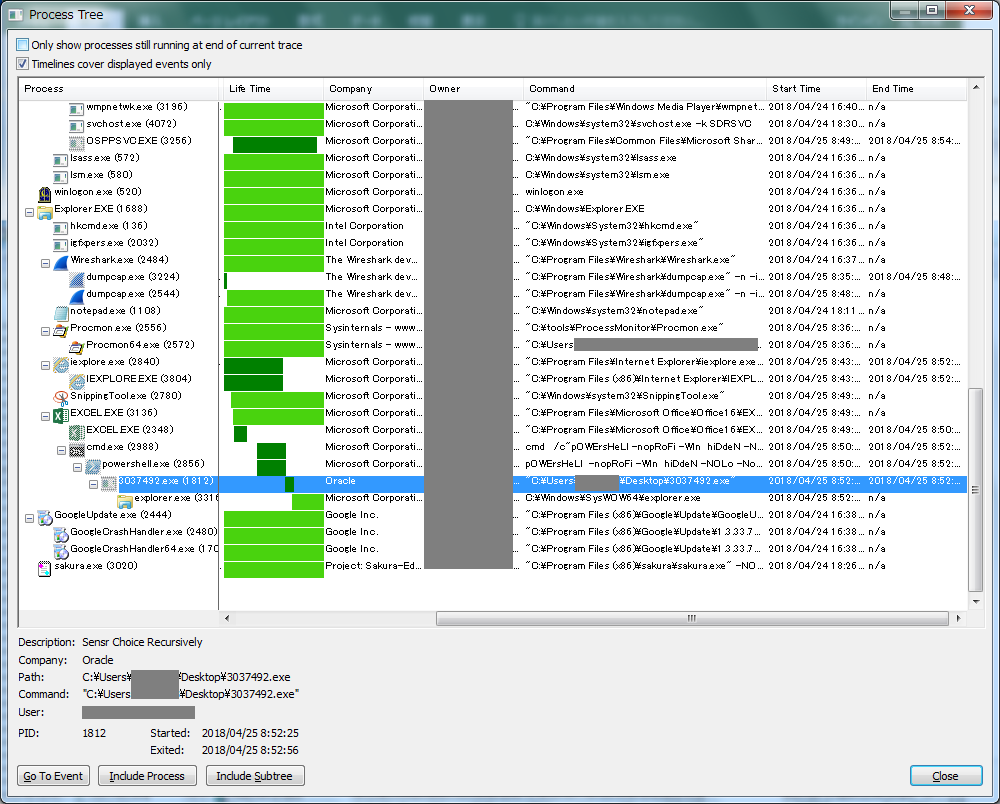

プロセスツリーを見ると、Excel→コマンドプロンプト→PowerShell→マルウェア→explorerと動作しているのがわかります。

explorerにインジェクションしているため、マルウェアが動作していることに簡単には気がつけません。

■二次接続先

hxxp://www.kentaur[.]cz/soubory/animace/mtru.exe

しばらくすると、先程のプログラムが別のプログラムを取得します。

なお、同一ホストで別のパスから取得するケースもあるようです。

hxxp://www.kentaur[.]cz/soubory/anmace/httrr.exe

IPは89.185.253[.]128に解決されます。

■二次検体(不正送金マルウェア/ursnif)

https://www.hybrid-analysis.com/sample/f21982bbb4b19e0f68017a289b23c95b09b4f85626013ed9ee7246b5e64c498c/5adee00b7ca3e12c5e044ce7

実行されると、自身のコピーを以下に別ファイルとして作成します。

このプログラムはレジストリに自動実行されるよう設定されます。

■C2

マルウェアが動作し始めると、以下へアクセスします。

hxxp://colobinar[.]com

92.53.77[.]120

■マルウェアの動き

Excelを開いた後のプロセスの動きは以下のようになります。

Excelからダウンロードされた3037492.exeがexplorer.exeにプロセスインジェクションし動きます。

その後本命のマルウェアmtru.exeをダウンロードし実行すると、自身をAudiCore.exeとしてコピーし、そちらで動きます。

AudiCore.exeは初動でコマンドプロンプトで様々な情報を取得し、ファイルに書き込みます。このファイルは作成後、tor経由でC2へ送付されます。

■取得される情報

一連の動作で実行されたコマンドはこちらです。

systeminfo.exe 、net view、nslookup 127.0.0.1、tasklist.exe、driverquery.exe、reg.exe、といった情報が%Temp%配下に(ランダムな英数4文字).bin1というファイルに書き込まれます。

その後、(ランダムな英数4文字).binというファイルにコピーされた後、makecab.exeによりzipファイルとして圧縮されます。

■マルウェアの駆除

マルウェアはExporerにインジェクションして動作している為、Explorerが動いている間はマルウェアを削除することが出来ません。

マルウェアを削除するには、まずは自動起動用のレジストリを削除し再び実行されないようにします。

その後、Explorerのプロセスを停止させることでマルウェアの動作を停止させ、マルウェアを削除することができます。

Explorerを停止させると通常は使いづらくなるため、PCを再起動してからマルウェア本体を削除する方が簡単です。

■インジケータ

○URL

hxxp://diverdonis[.]com/xambu

hxxp://www.kentaur[.]cz/soubory/animace/mtru.exe

hxxp://www.kentaur[.]cz/soubory/anmace/httrr.exe

hxxp://www.kentaur[.]cz/soubory/animace/enrgo.exe

hxxp://colobinar[.]com

○IP

92.53.77[.]120

89.185.253[.]128

92.53.77[.]120

○ハッシュ(SHA256)

3cee38f945c9eefc3b88c917d37d56c4cebe2253bd76a0aa10b620bda4eb26ba

cec683475a5b2701e47ab1732c0f30b0aada37fbcb200c3a40c82f4ae2fa7bd4

d7a499ac710b4e12004ba5fa4eda5e99674b4b026f73b6926a031ed5732c8a03

95b8f7277e3965872577aebfc4d1a0a5738e6c814cbeb9aef85b495b36dabae8

f21982bbb4b19e0f68017a289b23c95b09b4f85626013ed9ee7246b5e64c498c