Emotet - Epochとは

EmotetにはEpochと呼ばれる3つのグループが存在します。

Epoch1, Epoch2, Epoch3と命名されていますが、通常E1, E2, E3のように略されます。

本記事では、このEpochについて解説します。

■エポック1、エポック2、エポック3とは何ですか?

Epochについての詳しい説明は以下の「What is Epoch 1, Epoch 2 and Epoch 3?」に記載されています。(英語)

以下は上記に記載されている内容の日本語訳です。(一部意訳、補記含む)

エポック1、エポック2、エポック3とは何ですか?

(20/10/25更新)

エポック1〜3とその本当の意味について多くの質問があります。

これらはEmotetの異なるボットネットであり、異なるインフラがそれらをサポートしています。

それらはEmotetの更新が異なるタイムラインとタイムスケールに従っているようにみえたので、エポックと命名しました。

これらはC2インフラを共有せず、独立して動作します。

以下は一般にEmotetのボットネット/エポックに適用されるルールです。

1. 全てのC2リストは、Emotetのそれぞれのエポックには最大127個のC2リストがexeにハードコードされています。

これらのC2が異なるエポック間で共に使用されることはありません。

E1-E2-E3にはすべて、エポックごとのIP /ポートの一意のリストがあります。

(通常は1日1回更新されます)

2. Emotetのモジュール(追加機能)が使用するC2もエポックごとに一意であり(EmotetのC2とは異なる)、以前はexeの昔のC2リストから使っていましたが、現在はそのエポックのモジュールのために別のC2が使用されています。

(通常は週に1回更新されます)

3. 全てのエポックには、C2インフラとの通信に使用されるエポックごとに異なるRSA公開鍵があります。

エポックごとのRSA公開鍵はpaste.cryptolaemus.com のdairy reportに記載されています。

CAPEなどのEmotetの設定情報を取得するツールを使用すると、Emotetのexeからエポックを簡単に識別することができます。

4. 全てのエポックは、配布のダウンロードURLにユニークなURLを使用します。

同じ配布用サイト(不正に利用されている)の同じディレクトリが別のエポックに使用されることはありません。

例えばホストAは、ディレクトリ/wp-fail/X/にあるEmotetE1のexeの配布に使用します。また、同じホストの別ディレクトリ/wp-sucks/Y/にE2のdocが設置される場合もあります。

E1-E3が配布用URLとしてXまたはYを再使用して、別のエポックのexeやdocを設置することはありません。

(注:特定の配布用URLは通常、開始から48〜72時間後に使用されなくなります。それまではハッシュバスティング(同じ機能で異なるハッシュ値のファイルが定期的に設置し直される)が行われます。)

5. 各エポックからのメール送信は、そのエポックに新しい感染端末を追加するために使用されます。

非常にまれな例外やおそらく配布側の間違いもありますが、エポック1からのメールはより多くのエポック1の感染端末を作成するために使用され、エポック2からのメールはより多くのエポック2の感染端末を作成するために使用され、エポック3からのメールはより多くのエポック3の感染端末を作成するために使用されます。

6. 特定のエポックのマクロ付きdocには、同じエポックのexeをダウンロードする常に5〜8個(20/10/25の時点)のURLセットが含まれます。

(このルールには非常にまれな例外がありますが、これは彼らの一般的な手法です。)

7. 特定のエポックのマクロ付きdocは、同じ5つのURLセットに対して通信する場合、同じ作成時間を持ちます。

これにより、docがどのエポックかをすばやく特定できます。

docの作成時メタデータが変更されると、ほとんどの場合、exeのダウンロード用URLは新しい5つのURLセットが存在します。

8. 送信されるメールの件名、本文、添付ファイル名のテンプレートは通常、特定のエポックに固有です。

これらは後で他のエポックと共有される可能性がありますが、初登場時には通常、単一のエポックで使用されます。

例としては、E3のみにあった2020年1月17日金曜日の日本向けのセクストーションのようなメールテンプレートがあります。

9. ボットはエポックからエポックに転送できますが、これは長い間見てきました。

通常、Emotetは定期的に感染しているexeをアップデートしますが、その際に意図的に別のエポックのexeに感染させることによって行われます。

10. マクロ付きdocの作成時間は通常、最初にエポック2で変更され、その後すぐにE1とE3で変更されます。 E2は本当にEmotetの主要なボットネットであり、このボットネットに最初に変更を加えると信じられています。

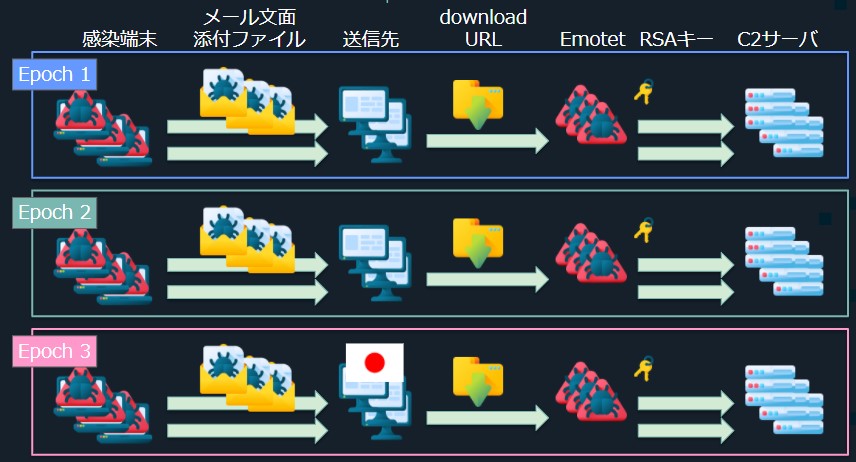

まとめると、EmotetにはEpochと呼ばれるボットネットのグループがあり、各Epochは同じEpochの感染端末を増やす行為を行います。

Emotetが使う メール文面のテンプレート、docファイルがexeをダウンロードする通信先セット、docファイルの作成時間、exeに含まれるC2リスト、exeに含まれるRSAキー、はそれぞれのEpochで固有で、他のEpochのものが使用されるケースは(攻撃者のミスを除き)ありません。

図にすると、この様な形でしょうか。

■ paste.cryptolaemus.com とは?

さて、上記にて説明を行ったEpochですが、そもそも、このEpochについて記載されている paste.cryptolaemus.com とはどういうサイトなのでしょうか?

これは、チーム Cryptolaemus がEmotetに関する情報をまとめているサイトです。主にEmotetの日々の動向(Daily Emotet IoCs and Notes)とEmotetのC2の変化(Emotet C2 Deltas)が記載されています。

チーム Cryptolaemus はEmotetに関して調査している20名を超える世界中のトップレベルのセキュリティ専門家の集まりです。Emotetに関する情報は世界中で彼らが一番詳しいと思われます。

彼らは以下のtwitterアカウントで情報発信を行っています。

今回テーマとしたEpochについても、チーム Cryptolaemusが分析をした結果判明したものとなります。

■追加情報

Epochごとに、主に標的とする国が決まっていると推測されます。

これはメールの宛先となっているアドレスであったり、メールテンプレートの言語であったりで推測されます。

Cryptolaemus が分析したターゲットとしている国とEpochの関係性です。

Volumes were off from yesterday but we saw E1 target AU, BR, ES, IT, MX and USA today in the native languages of the countries. E2 targeted CN, ES, IT, JP, NZ, QA, SG, TR, UK and USA with some of those reply chain spams in native languages or English. E3 was on JP, KR and USA.

— Cryptolaemus (@Cryptolaemus1) 2020年7月31日

日本語訳

標的となっている国は以下のようです。

— bom (@bomccss) 2020年7月31日

E1: AU, BR, ES, IT, MX, USA

E2: CN, ES, IT, JP, NZ, QA, SG, TR, UK, DE, USA

E3: JP, KR, USA.

日本はE2とE3に含まれています。 https://t.co/q5lKA0zhma

我々日本側の観測でも、日本はEpoch2およびEpoch3からのメールが多く確認されおり、特にEpoch3から様々なメールテンプレートが確認されています。

なお、かつては日本はEpoch1、Epoch2のメールが主に確認されていました。2019/11/27 に日本語の凝ったメールテンプレートが出てから、E3のメールへと切り替わりました。このタイミング以降、E1,E2からE3へ感染端末も移されたものと思われます。

その後Epoch3は主にアジア圏をターゲットとしていると考えられますが、中でもEpoch3の主要なターゲットは日本であると考えています。