2019/04/25(木) 添付ファイル付不審メール(ursnif(B)/Dreambot)の調査

先週の4/15,16,17,18,22に引き続き、同一のアクターからと思われるursnif(B)のばらまきが発生しました。

■日時

2019/04/25(木) 11:00-

■件名

Re:

※今回はこれまでと件名が異なります。

■送信者名

Takashi Yamaguchi

※恐らく詐称したもの。送信元メールアドレスは様々

■本文

「期日超過支払いの請求書添付ファイル

詳細状況は添付資料にて送りますので、ご確認ください

アーカイブ されたファイルのパスワードは123456です。よろしくお願いします。

Takashi Yamaguchi」

※本文にはパスワードが記載されていますが、添付のzipファイルにはパスワードはかかっていません。

■添付ファイル

https://www.virustotal.com/#/file/ba1fd6dd130d91182f9d0eb9e0c542b0982b87b4213bed08d0ccbd7827074f5c/details

https://www.virustotal.com/#/file/fd94742984aa544e655443fa4dad758288aaec94a0a10a9049c65d7387a7079a/details

new.zip -> 2.js

1.zip -> 2.js

s2.zip -> 2.js

※圧縮ファイルの中にはjsファイルが含まれています。

これ以外にも添付ファイルの種類が存在する可能性があります。

jsファイルはダウンローダ型マルウェアで実行すると以下の通信先からマルウェアを取得し、感染します。

■通信先(マルウェア)

hxxp://news-medias[.]ru/report.exe

https://www.virustotal.com/#/file/84a469121b3178ce52b18421e26efe685eac3b04c7306dfed433ed496c155c6d/detection

ダウンロードされるのは、不正送金マルウェアのUrsnif(別名Dreambot)です。※4/18,22と同一ドメイン、パスですが、ハッシュは異なります。

■上記通信時User-Agent:

Google Chrome

※上記ダウンロード先にアクセスする際にはこのUAを使用します。

ursnifはExplorer.EXEにインジェクションします。感染すると、以下へ通信を行います。

■通信先

感染後の通信先は以下です。

・初期通信

※接続しているIPを調査するための通信。一度のみ。

hxxp://curlmyip.net

・追加ファイル取得の通信

※IP未割り当てのためDNS通信のみ発生し接続できない。64bit環境ではt64.binへ接続

hxxp://11totalzaelooop11[.]club/jd/t32.bin

・C2

※/images/はエンコードされた文字列で、拡張子は.gif,.bmp,.png等で定期的に発生

hxxp://adonis-medicine[.]at/images/~省略

■ursnifの感染後の永続化

ursnifはPCのログイン時の自動実行ファイルとしてレジストリに設定することで、実行され続ける環境を設定します。

ursnifのファイルは「C:\Users\(ユーザ名)\AppData\Roaming\Microsoft\(ランダムなフォルダ)\」配下にランダムな名前でコピーされます。

■ursnif感染後の無害化

ursnif感染後は上記自動起動のレジストリ「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion」の削除をすることで、次回ログイン時以降、実行されなくなります。

また、実行中のursnifの削除はExplorer.EXEを停止後、または、セーフモードで起動後に、マルウェア本体(レジストリの値のパスに存在する)の削除が必要となります。

以上

2019/04/23(火) 添付ファイル付不審メール(bebloh/ursnif(A))の調査

4週連続で水曜日に来ていたbebloh/ursnifに感染する日本語メールによるばらまきですが、この週は火曜日に来ました。

最近の特徴として、件名の種類が10種類以上と多く、また添付ファイルの名前とハッシュの種類も1日で3-4種類と手が込んできています。

■日時

2019/04/23 15:30頃 -

○15:30 頃

■件名

買取のご相談

Re: (ご連絡)

Re: お見積書ご依頼の件

出演順の確認のお願い

サービス請求書

支払明細通知書

支払請求書

運賃請求書の件

nnnnn 購入依頼

NO-nnnn 4/1-4/23発注

書類の件(No.nnn)

【nnn】_発注

■添付ファイル

nnnnnnnn【封筒発注書・御見積書】.xls

https://www.virustotal.com/#/file/9b6d27972b15e662c6a350e61b4a5418f8b1f466d28c57955b8c54e69ad8c735

○16:30 頃

■件名

の陳述書

■添付ファイル

nnnnnnnnnnnn.xls

https://www.virustotal.com/#/file/458b53072f84fdd926d8ba98f7cf2ddda9dcf4e0cd80a16082720973a781627a

○16:45 頃

■件名

写真添付

支払い

デスクトップ画像

画像

写真

■添付ファイル名

Doc_2019_nnnnn.XLS

https://www.virustotal.com/#/file/7e503e168abecacb59aefada69b3642f1befddcc46d2df3e52e7979a1db75280

○17:30 頃

■件名

Fwd: 領収書添付させていただきます。

■添付ファイル

nnnnnnn領収書.zip.XLS

https://www.virustotal.com/#/file/7e503e168abecacb59aefada69b3642f1befddcc46d2df3e52e7979a1db75280

○17:45 頃

■件名

写真添付

支払い

デスクトップ画像

画像

写真

■添付ファイル

DOC2019.nnnnnnn.XLS

https://www.virustotal.com/#/file/1f23a246d4723c658e27f2175a2e4b075960e1df862a3d33f54364ee93f2d960/detection

どの添付ファイルも、開いてマクロを有効にすると、マルウェアに感染する恐れがあります。

マクロによってPowerShellが実行され、以下の通信先へ通信し、追加のスクリプトを取得します。

■通信先(ステガノ)

hxxps://images2.imgbox[.]com/0a/66/PiqR9adi_o.png

hxxp://i65.tinypic[.]com/24eu7t1.png

上記通信後、スクリプトによって以下の実行ファイルが作成されます。

なお、今回のスクリプトは処理が重いのか、実行ファイルが作成されるまでに1時間以上かかるケースもあります。

作成されるのはダウンローダ型マルウェアのbeblohのDLLファイルです。explorer.exeを起動し、そのプロセスにインジェクションして実行されます。

■bebloh(DLL)

SHA256: a81763026ec8170cffede178386fe07912ae458cf530561770ba969d677a06a6

https://www.virustotal.com/#/file/a81763026ec8170cffede178386fe07912ae458cf530561770ba969d677a06a6/detection

beblohは以下のC2へアクセスします。

なお、beblohの詳細についてはあゆむ(@AES256bit)さんの以下の記事が参考になります。

http://aes256bit.hatenablog.com/entry/2019/04/09/073259

■bebloh-C2

masedonak[.]com

ダウンローダ型マルウェアのbeblohはC2と定期的に通信し、C2から指示があった場合には、追加のマルウェアをダウンロードします。

ダウンロードされるタイミングはC2の状況によりますが、一定の期間だけダウンロードの指示があるケースが多いです。

追加でダウンロードされるのは、不正送金マルウェアのursnifです。

■ursnif

SHA256: d0e1e82abea8fa5b5376bebcdaf9f02671e3d472e8323fa1f0d6c486e6551c65

https://www.virustotal.com/#/file/d0e1e82abea8fa5b5376bebcdaf9f02671e3d472e8323fa1f0d6c486e6551c65/details

■マルウェアの無害化

・bebloh

添付ファイルを開き、beblohに感染した場合には、端末を再起動することでマルウェアの感染を駆除することが可能です。

これは、beblohがexplorerにインジェクションするのみでPCに永続化する仕組みを使用しないためです。

・ursnif

ursnifに感染した場合には、セーフモードでPCを再起動し、自動起動のレジストリ「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion」の削除とその値に存在するexeファイルの削除が必要になります。

これは、ursnifは感染中はexplorer.exeにインジェクションしてメモリ上のみに存在しており、ファイルとしては現れないためです。

そのため、乱暴にやるので構わなければ、Explorer.exeを強制終了するか、またはPCを電源ボタン長押し等で強制終了することで、感染を停止させることが可能です。

以上

2019/04/22(月) 添付ファイル付不審メール(ursnif(B)/Dreambot)の調査

先週の4/15,16,17,18に引き続き、同一のアクターからと思われるursnif(B)のばらまきが発生しました。

■日時

4/22(月) 10:30-

■件名

Fw:

※把握できている範囲内では全てこの件名ですが、他の件名が存在する可能性もあります。

■本文(2種類)

「期日超過支払いの請求書添付ファイル

詳細状況は添付資料にて送りますので、ご確認ください」

「従業員を解雇されたのリスト

詳細状況は添付資料にて送りますので、ご確認ください」

■添付ファイル

※圧縮ファイル->解凍ファイルです。

・new.rar -> 2.js

d37718dfd3edce4ed567ccd284c7d697c8c7e66f576fa92cbc7b07e125713103

https://app.any.run/tasks/a33bd7e7-6850-4ab6-9541-4c7046eff21f

・document.zip -> document.js

https://www.virustotal.com/#/file/65e42d2ad8faa678b807c44098922114af99a5034cc8ab5a5ba5b9ed9baca3ad/details

・doc.zip -> doc.js

・new.rar -> new.js

添付ファイル、解凍後ファイルの名前は他にも存在する可能性が高いです。

解凍後のjsファイルがダウンローダです。実行するとマルウェアへ感染します。

添付ファイルを実行すると、wscript->cmd.exe->powershell.exeと派生します。powershellのコマンドは以下となります。

■通信先(ダウンロード先)

hxxp://news-medias[.]ru/report.exe

※4/18と同一ドメイン、パスですが、ハッシュは異なります。

SHA256: 27cc6b090e73a0f4bfc486344d983e2bdf4d76c1429bb87d1c81efca91c4a2c2

https://app.any.run/tasks/d2bb991b-22c8-4f56-83e8-85ee7f818efd

上記URLに4/24までは上記ハッシュが置かれ、4/25からは以下のハッシュが置かれていました。

SHA256: aa759e34b7fe90b79d5c65a85cb32e9ae7e51dfce472da5e80a41b797868c708

https://app.any.run/tasks/4ffab32f-af4e-4864-ac68-7175a1cfcacc

■User-Agent

Google Chrome

※上記ダウンロード先にアクセスする際にはこのUAを使用します。

■ダウンロードされたマルウェア

ダウンロードされるのは、不正送金マルウェアのUrsnif(別名Dreambot)です。

https://www.virustotal.com/#/file/7e40a2368a6e906d7109ab9aee6e49ab0d01ad59e935eda4fa57b012fc718d94/details

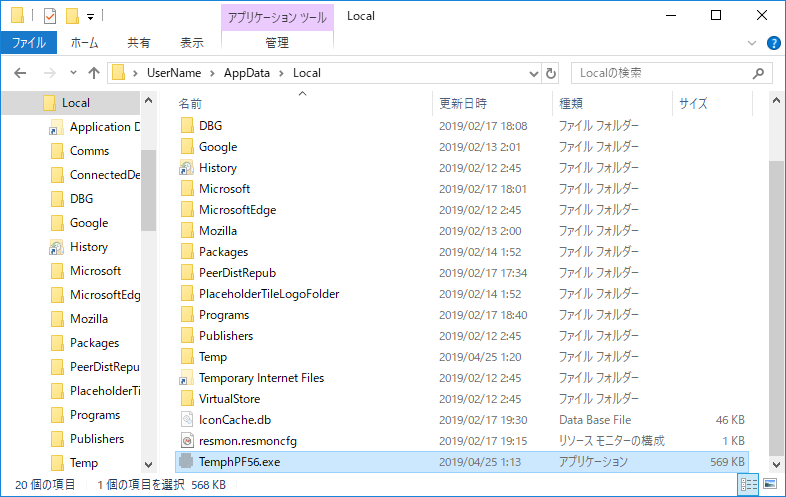

ダウンロードされたファイルは「C:\Users\(ユーザ名)\AppData\Local\」配下にTempXXXX.exeとして保存されます。更にcontrole.exeを起動し、そこからrundll32.exeを実行し、Explorer.EXEにインジェクションします。

■プロセスの流れ

ursnifに感染後はursnifがcmd.exeでnslookupなどを使用し、感染端末の情報を収集します。

■通信先

感染後の通信先は以下です。

hxxp://curlmyip.net

※接続しているIPを調査するための通信

hxxp://11totalzaelooop11[.]club/jd/t32.bin

※IP未割り当てのため接続できない。64bit環境ではt64.binへ接続

hxxp://adonis-medicine[.]at/images/~省略

※/images/はエンコードされた文字列で、拡張子は.gif,.bmp,.png等

■感染後の永続化

ursnifの本体は「C:\Users\(ユーザ名)\AppData\Local\」配下から「C:\Users\(ユーザ名)\AppData\Roaming\Microsoft\(ランダムなフォルダ)\」配下にランダムな名前でコピーされます。

また、PCのログイン時の自動実行ファイルとしてレジストリに設定されます。

ursnifの設定も別のレジストリに保存されます。

■ursnif感染後の無害化

ursnif感染後は上記自動起動のレジストリ「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion」の削除をすることで、次回ログイン時以降、実行されなくなります。

また、実行中のursnifの削除はExplorer.EXEを停止後、または、セーフモードで起動後に、マルウェア本体(レジストリの値のパスに存在する)の削除が必要となります。

■ursnifの設定

ursnifはExplorer.EXEにインジェクションして存在するため、Exporer.EXEをダンプすることで設定の参照が可能です。

コンフィグとしては、以下の様になります。

Domains : hxxp://adonis-medicine[.]at

TOR Domains : hxxp://h33a7jzovxp2dxfg[.]onion

DGA TLDs : com ru org

BC Timeout : 10

Tor32bit DLL URLs : 11totalzaelooop11[.]club/jd/t32.bin file://c:\test\test32.dll

Tor32bit DLL URLs : 11totalzaelooop11[.]club/jd/t64.bin file://c:\test\test64.dll

IP Service : curlmyip.net

Server : 12

Encryption key : s4Sc9mDb35Ayj8oO

Timer : 1

ConfigFailTimeout : 300

Config Timeout : 300

Task Timeout : 300

Send Timeout : 300

Knocker Timeout : 300

DGA Season : 10

Botnet/GroupID : 1002

なお、今回観測した範囲では、不正送金を行う際に利用されるWebブラウザへのインジェクションコードはC2サーバからダウンロードされませんでした。

※このursnif(b)のアクターに関する考察は、4/15の記事も参照ください。

https://bomccss.hatenablog.jp/entry/2019/04/18/030235

主に日本を狙って、楽天などを騙ってメール本文のリンクからjsファイルをダウンロードさせるタイプのアクターで、2018/12/28を最後に日本向けの活動を見せていなかったのですが、4月に攻撃を再開し、以降頻繁にメールをばらまいています。しかし、以前と比べてメールの送信先アドレスのリストや配信の手法は異なっているものと考えています。

以上